ettercap arp欺骗攻击

ettercap arp欺骗攻击

1.前言

受文章启发:https://www.jianshu.com/p/03204ad7c254 【Msf+Ettercap入侵邻居安卓手机】

2.调试网络

网络调试了很长时间 最后用的手机热点成功实验

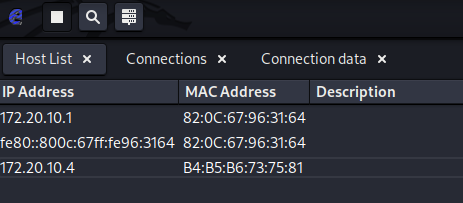

1 | 网关 172.20.10.1 |

3.ettercap工具使用

参考:https://blog.csdn.net/weixin_43919932/article/details/104555509

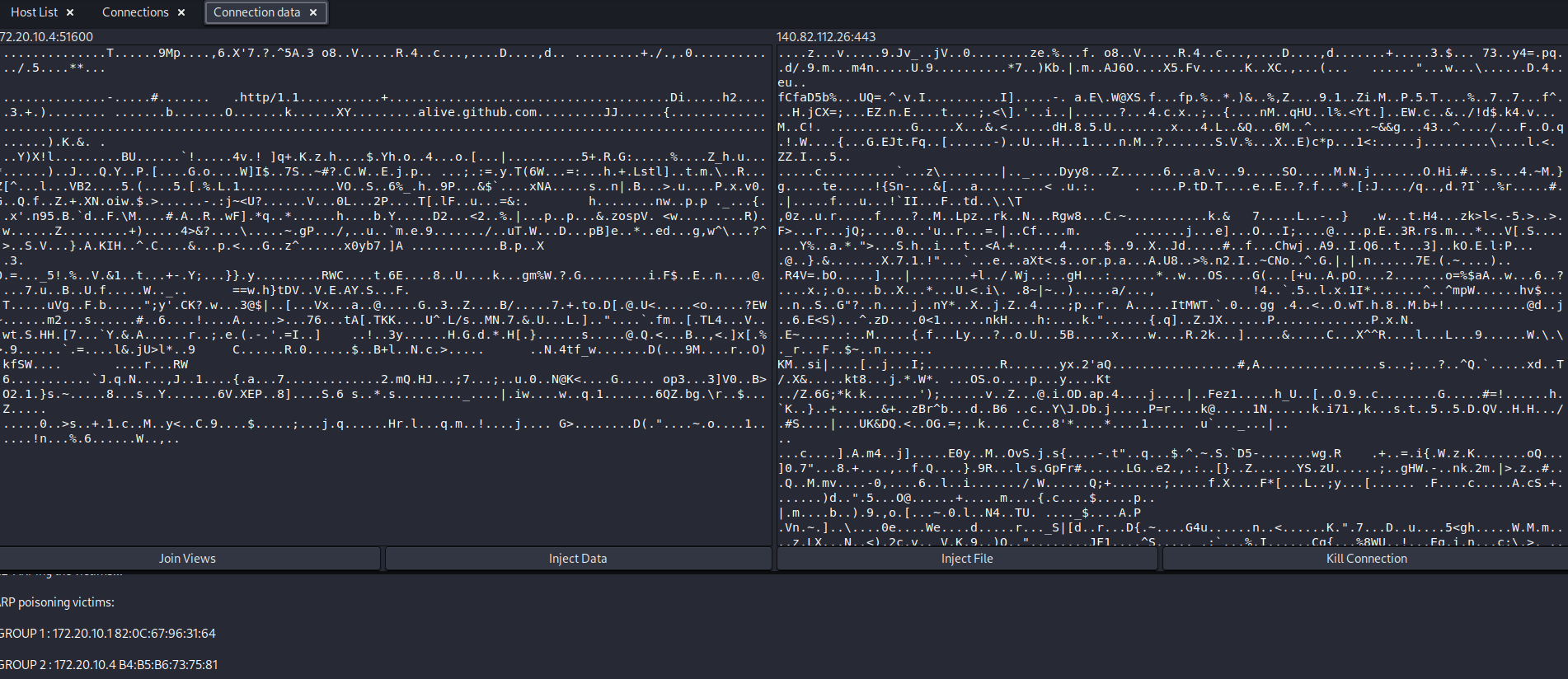

4.发起攻击+kali开启网络转发

1 | 172.20.10.1作为target1 |

这时win再去访问网页就没网了。需要kali开启端口转发。

1 | # 查看端口转发,1则表示开启,0则表示关闭 |

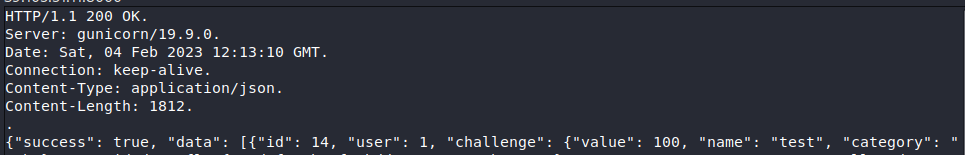

5.窃取http网页数据

win访问一个http服务的网页,就能在kali中抓到流量包的明文数据

https的则是加密数据

6.总结

应用场景:在连同一个wifi的情况下,通过arp欺骗就可以获取靶机的http明问流量包

看了一眼学校的信息门户登录网页竟然不是https,真可怕!

NDS劫持、网页内容替换、监控靶机流量:https://blog.csdn.net/Mr_Wanderer/article/details/107985245

Comments