第六届”蓝帽杯“半决赛 WriteUp【复现】

1 |

解压密码7(G?fu9A8sdgfMsfsdrfE4q6#cf7af0fc1c

手机取证_1

iPhone手机的iBoot固件版本号:(答案参考格式:iBoot-1.1.1)

手机取证_2

该手机制作完备份UTC+8的时间(非提取时间):(答案参考格式:2000-01-01 00:00:00)

exe分析_1

文件services.exe创建可执行文件的路径是:(答案参考格式:C:\Windows .exe)

exe分析_2

文件HackTool.FlyStudio.acz_unpack.exe是否调用了advapi32.dll动态函式链接库?

(是/否)

exe分析_3

文件aspnet_wp.v.exe执行后的启动的进程是什么:(答案参考格式:qax.exe)

exe分析_4

文件[4085034a23cccebefd374e4a77aea4f1]是什么类型的木马:(答案参考格式:勒索)

exe分析_5

文件[4085034a23cccebefd374e4a77aea4f1]网络连接的IP地址的归属地是哪个国家:(答案参考格式:美国)

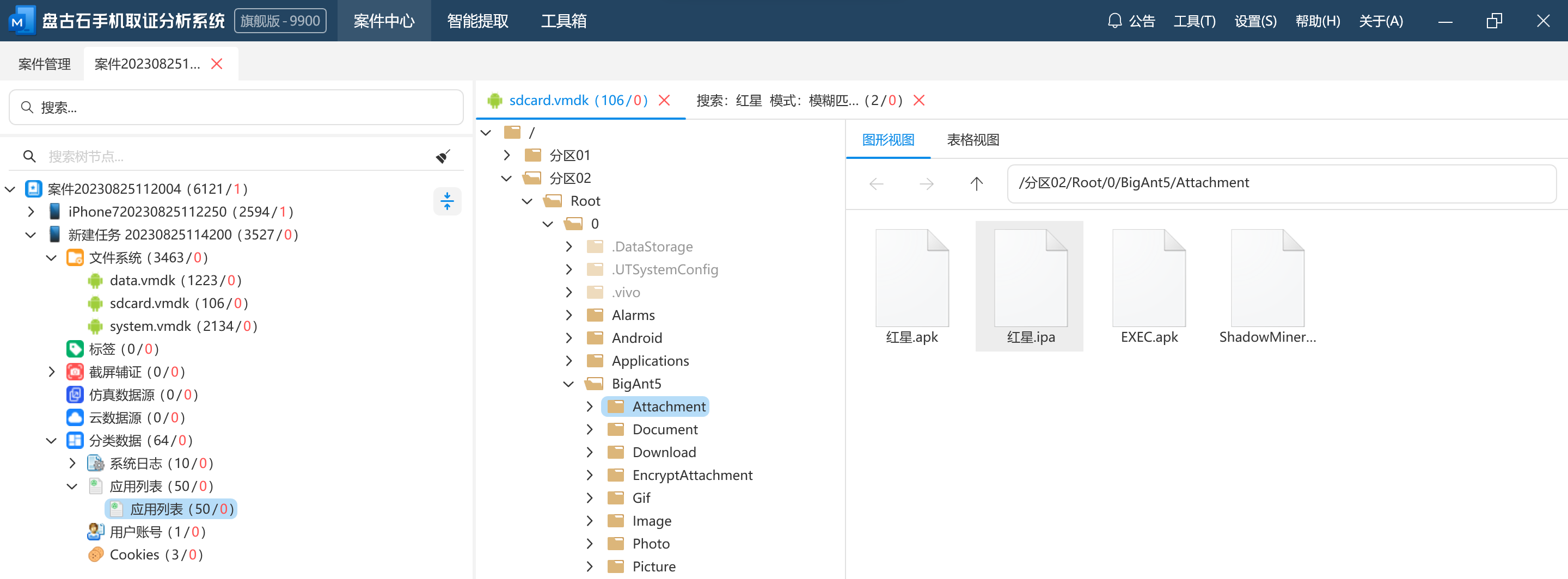

APK分析_01

受害人手机中exec的序列号是:(答案参考格式:0xadc)

APK分析_02

受害人手机中exec关联服务器地址是:(答案参考格式:asd.as.d)

APK分析_03

受害人手机中exec加载服务器的函数是:(答案参考格式:asda)

APK分析_04

受害人手机中exec的打包ID是:(答案参考格式:adb.adb.cn)

APK分析_05

受害人手机中exec的是否有安全检测行为?

是/否

APK分析_06

受害人手机中exec的检测方法的完整路径和方法名是:(答案参考格式:a.a.a())

APK分析_07

受害人手机中exec有几个界面:(答案参考格式:2)

APK分析_08

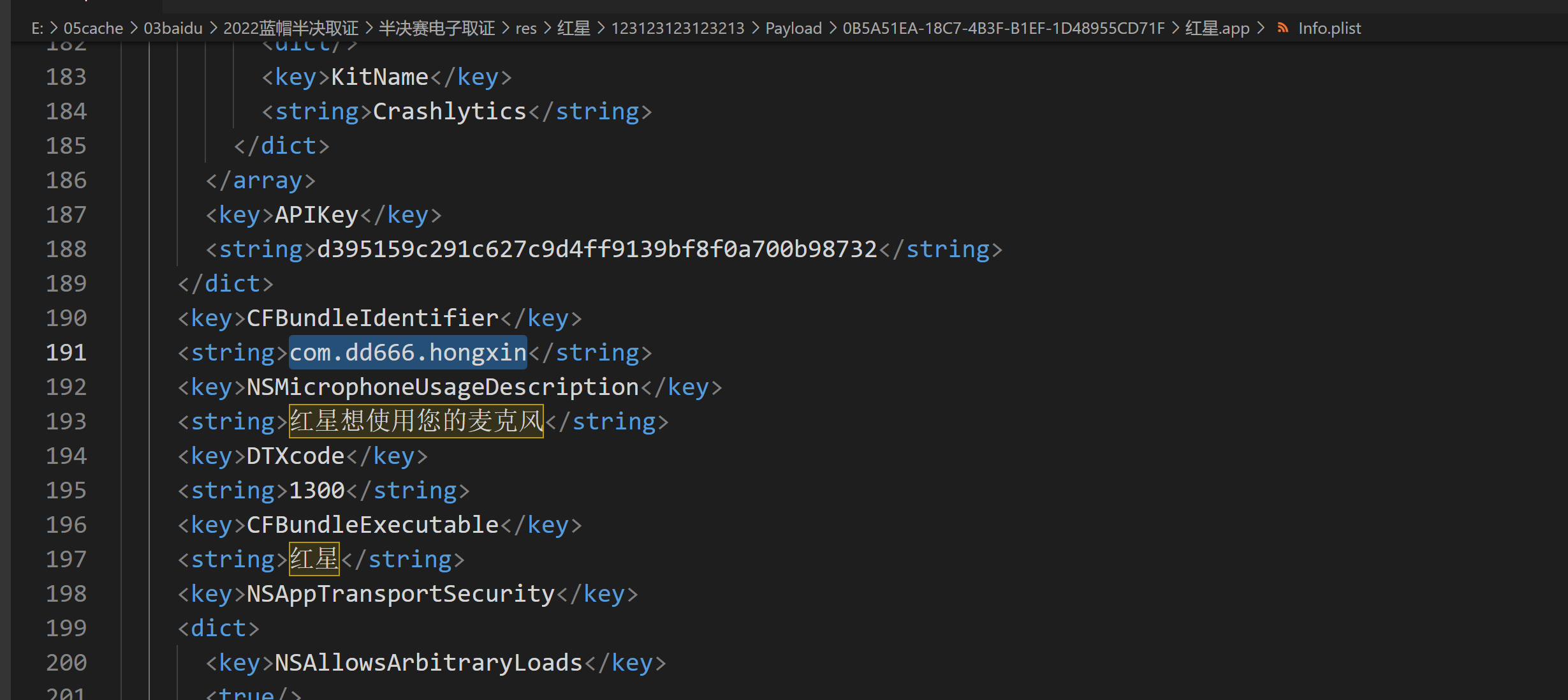

受害人手机中红星IPA的包名是:(答案参考格式:a.s.d)

APK分析_09

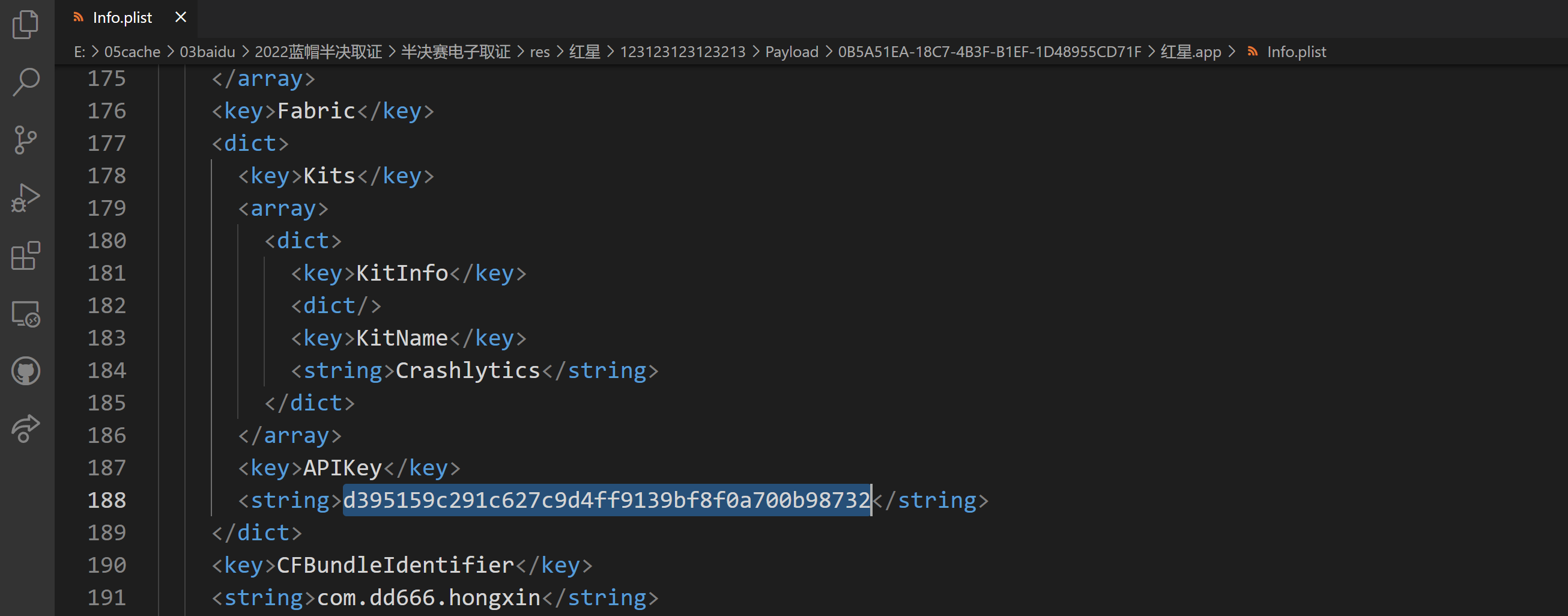

受害人手机中红星IPA的APIKEY是:(答案参考格式:asd)

APK分析_10

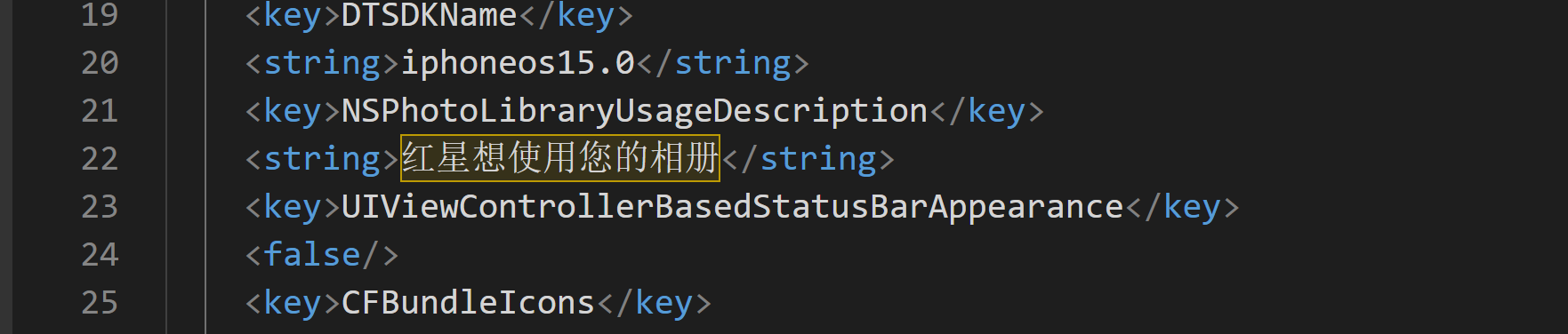

受害人手机中红星IPA的权限有哪些?

[ 多选 ] 相册|定位|摄像头|麦克风

APK分析_11

嫌疑人手机中红星APK的服务器地址是:(答案参考格式:ass.a.d:11)

APK分析_12

嫌疑人手机中红星APK的程序入口是:(答案参考格式:a.v.b.n)

APK分析_13

嫌疑人手机中分析聊天工具,服务器的登录端口是:(答案参考格式:12)

APK分析_14

嫌疑人手机中分析聊天工具,用户归属的机构是:(答案参考格式:太阳)

APK分析_15

结合手机流量分析聊天工具的登录账号和密码是:(答案参考格式:1212311/12312asd)

服务器取证_01

服务器在启动时设置了运行时间同步脚本,请写出脚本内第二行内容。(答案参考格式:/abcd/tmp www.windows.com)

服务器取证_02

服务器在计划任务添加了备份数据库脚本,请写出该脚本的第二行内容。(答案参考格式:2022年第六届蓝帽杯)

服务器取证_03

使用宝塔linux面板的密码加密方式对字符串lanmaobei进行加密,写出加密结果。(答案参考格式:e10adc3949ba59abbe56e057f20f883e)

服务器取证_04

写出服务器中第一次登录宝塔面板的时间。(答案参考格式:2022-02-02 02:02:02)

服务器取证_05

写出宝塔面板的软件商店中已安装软件的个数(答案参考格式:2)

服务器取证_06

写出涉案网站(维斯塔斯)的运行目录路径。(答案参考格式:/root/etc/sssh/html)

服务器取证_07

写出最早访问涉案网站后台的IP地址。(答案参考格式:111.111.111.111)

服务器取证_08

写出涉案网站(维斯塔斯)的“系统版本”号。(答案参考格式:6.6.6666)

服务器取证_09

分析涉案网站的会员层级深度,写出最底层会员是多少层。(答案参考格式:66)

服务器取证_10

请写出存放网站会员等级变化制度的网站代码文件的SHA256值。(答案参考格式: 8d969eef6ecad3c29a3a629280e686cf0c3f5d5a86aff3ca12020c923adc6c92)

服务器取证_11

计算向网站中累计充值最多的五名会员,获得的下线收益总和(不包含平台赠送)。(答案参考格式:666.66)

服务器取证_12

统计涉案网站中余额大于0且银行卡开户行归属于四川省的潜在受害人数量。(答案参考格式:6)

服务器取证_13

统计平台从成立之初至“2021-07-01 23:59:59”共收益多少金额(不包含平台赠送)。(答案参考格式:6666.66)

服务器取证_14

统计涉案网站哪一天登录的会员人数最多。(答案参考格式:1999-09-09)

服务器取证_15

写出涉案网站中给客服发送“你好,怎么充值”的用户的fusername值。(答案参考格式:lanmaobei666)

手机取证_1

iPhone手机的iBoot固件版本号:(答案参考格式:iBoot-1.1.1)

1 | iBoot-7429.62.1 |

手机取证_2

该手机制作完备份UTC+8的时间(非提取时间):(答案参考格式:2000-01-01 00:00:00)

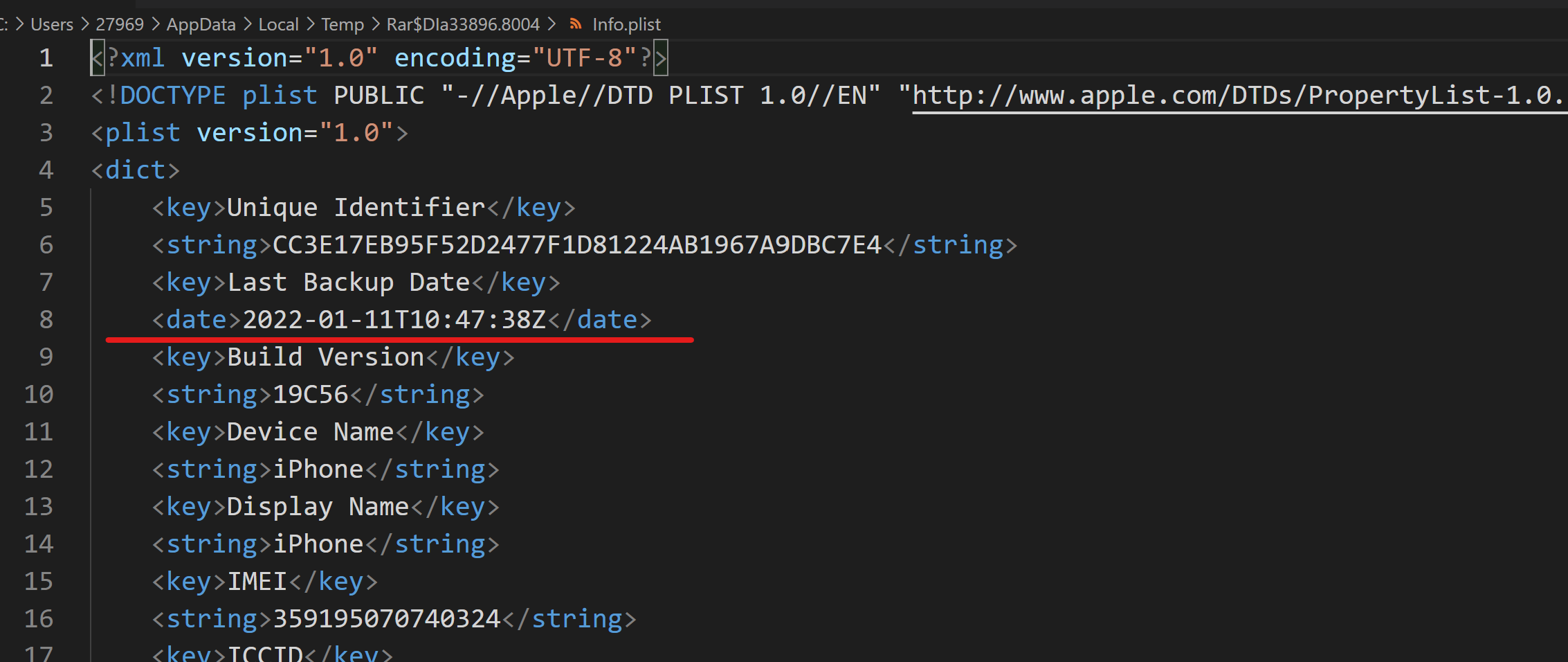

iPhone7.zip中的Info.plist文件

1 | 2022-01-11 18:47:38 |

exe分析_1

文件services.exe创建可执行文件的路径是:(答案参考格式:C:\Windows .exe)

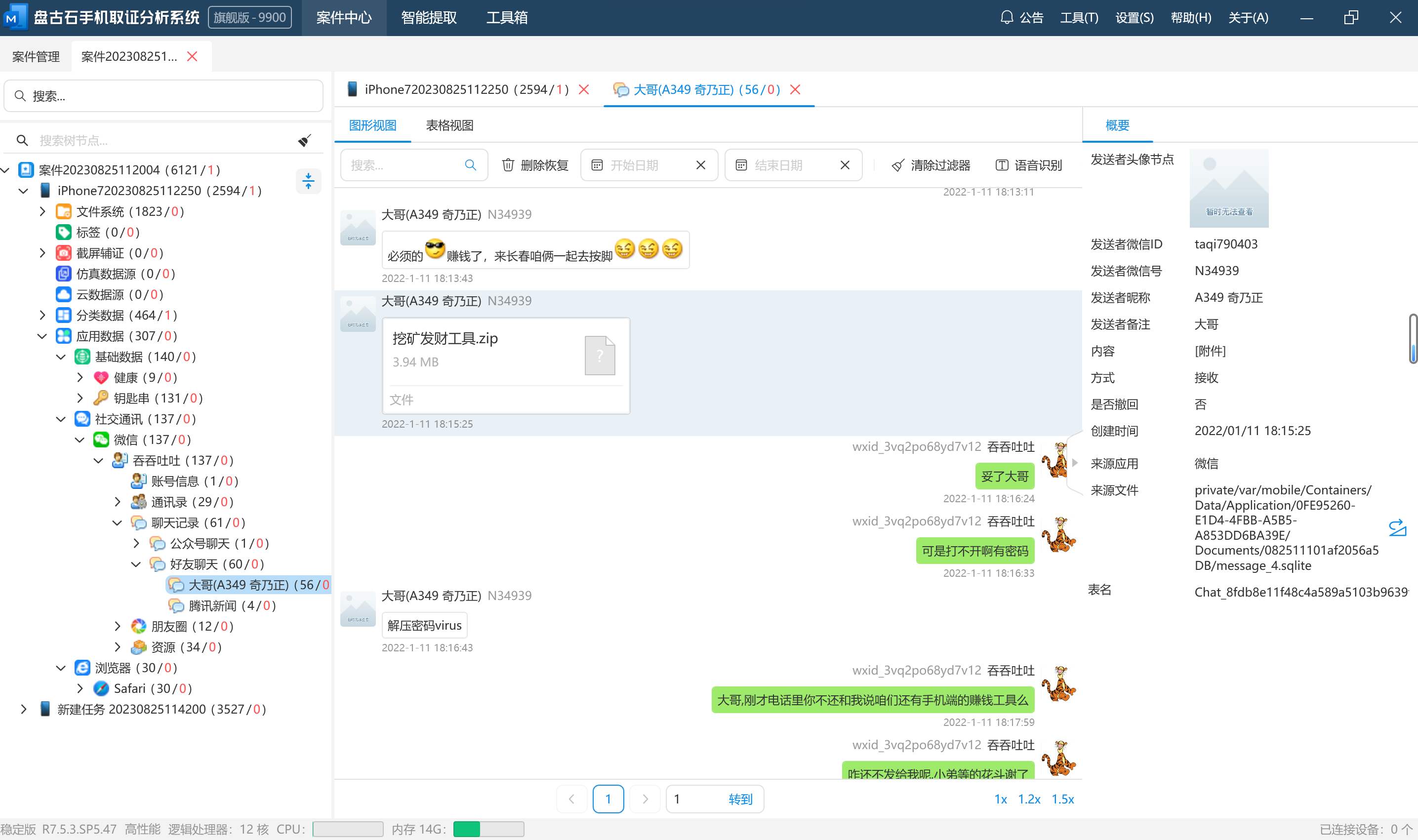

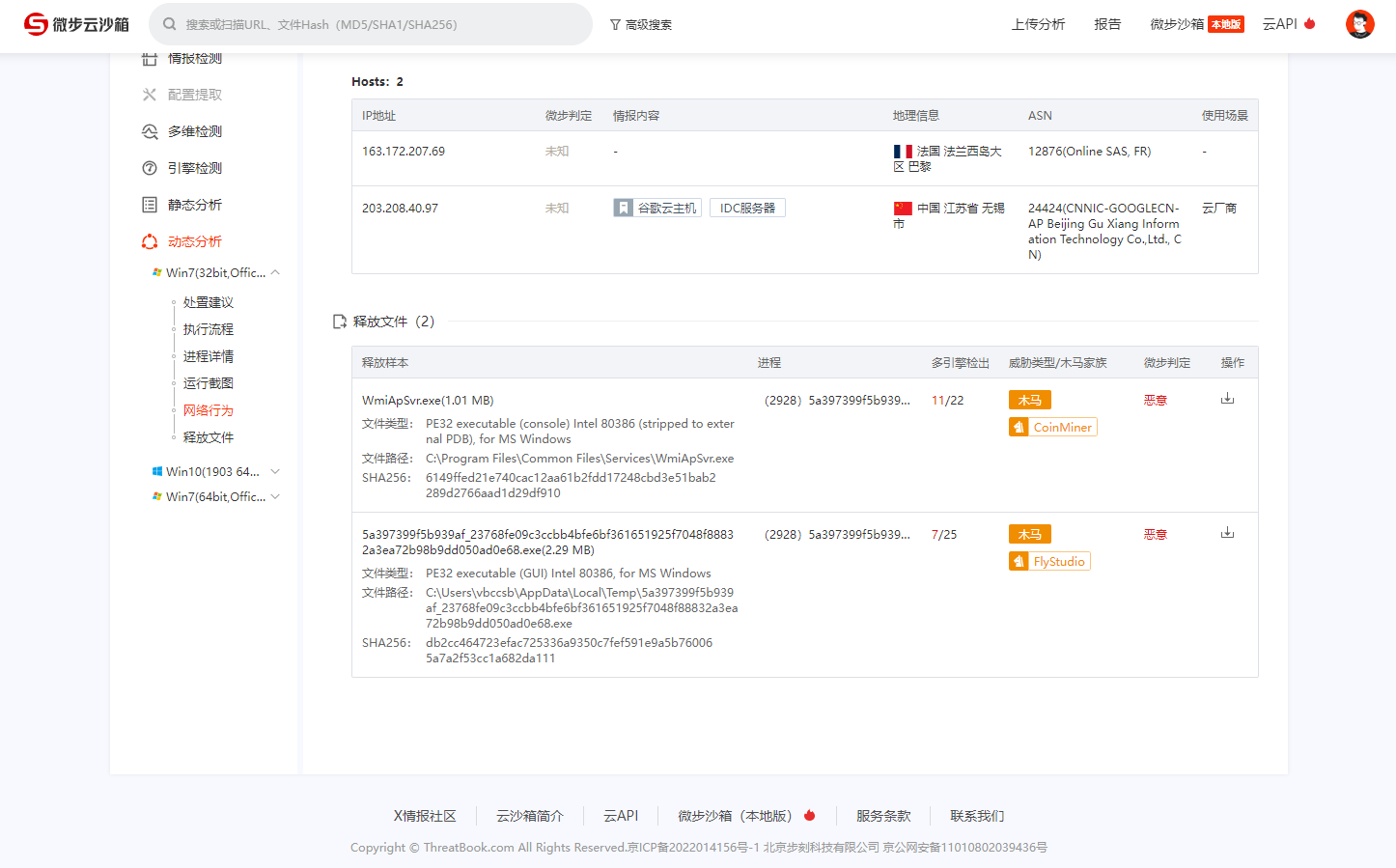

解压得到service.exe可以通过ida分析,也可以直接去微步的云沙箱分析

1 | C:\Program Files\Common Files\Services\WmiApSvr.exe |

exe分析_2

文件HackTool.FlyStudio.acz_unpack.exe是否调用了advapi32.dll动态函式链接库?

(是/否)

1 | 是 |

exe分析_3

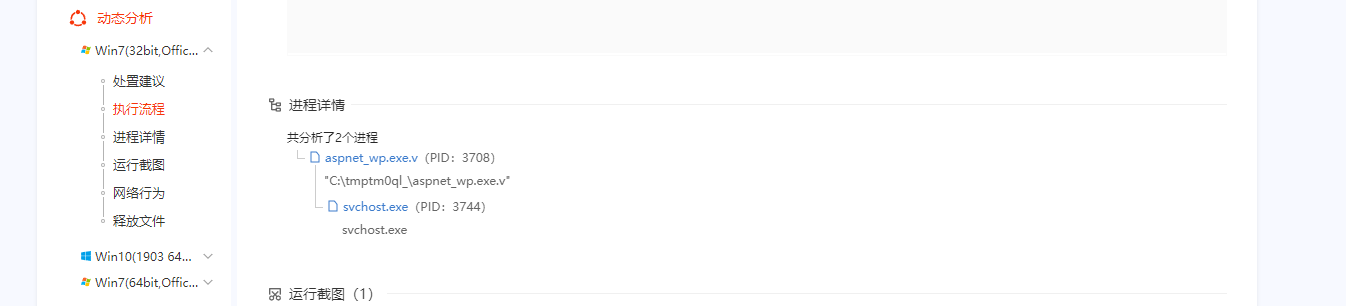

文件aspnet_wp.v.exe执行后的启动的进程是什么:(答案参考格式:qax.exe)

1 | svchost.exe |

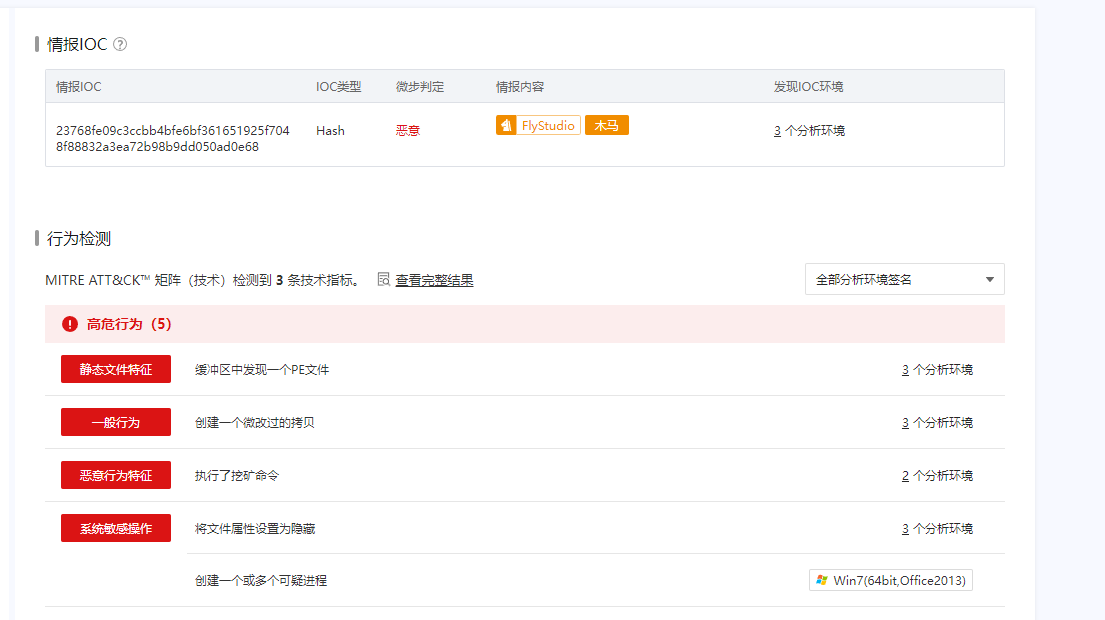

exe分析_4

文件[4085034a23cccebefd374e4a77aea4f1]是什么类型的木马:(答案参考格式:勒索)

1 | 勒索 |

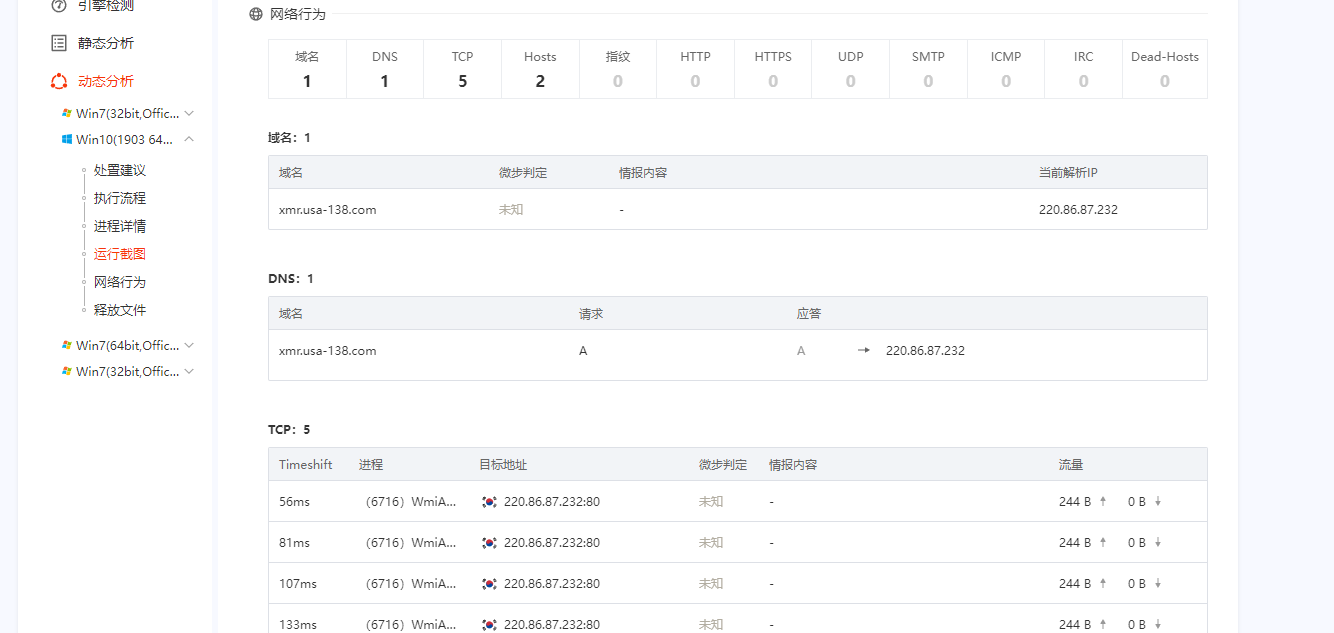

exe分析_5

文件[4085034a23cccebefd374e4a77aea4f1]网络连接的IP地址的归属地是哪个国家:(答案参考格式:美国)

wp说win7的不对,看win10的

1 | 韩国 |

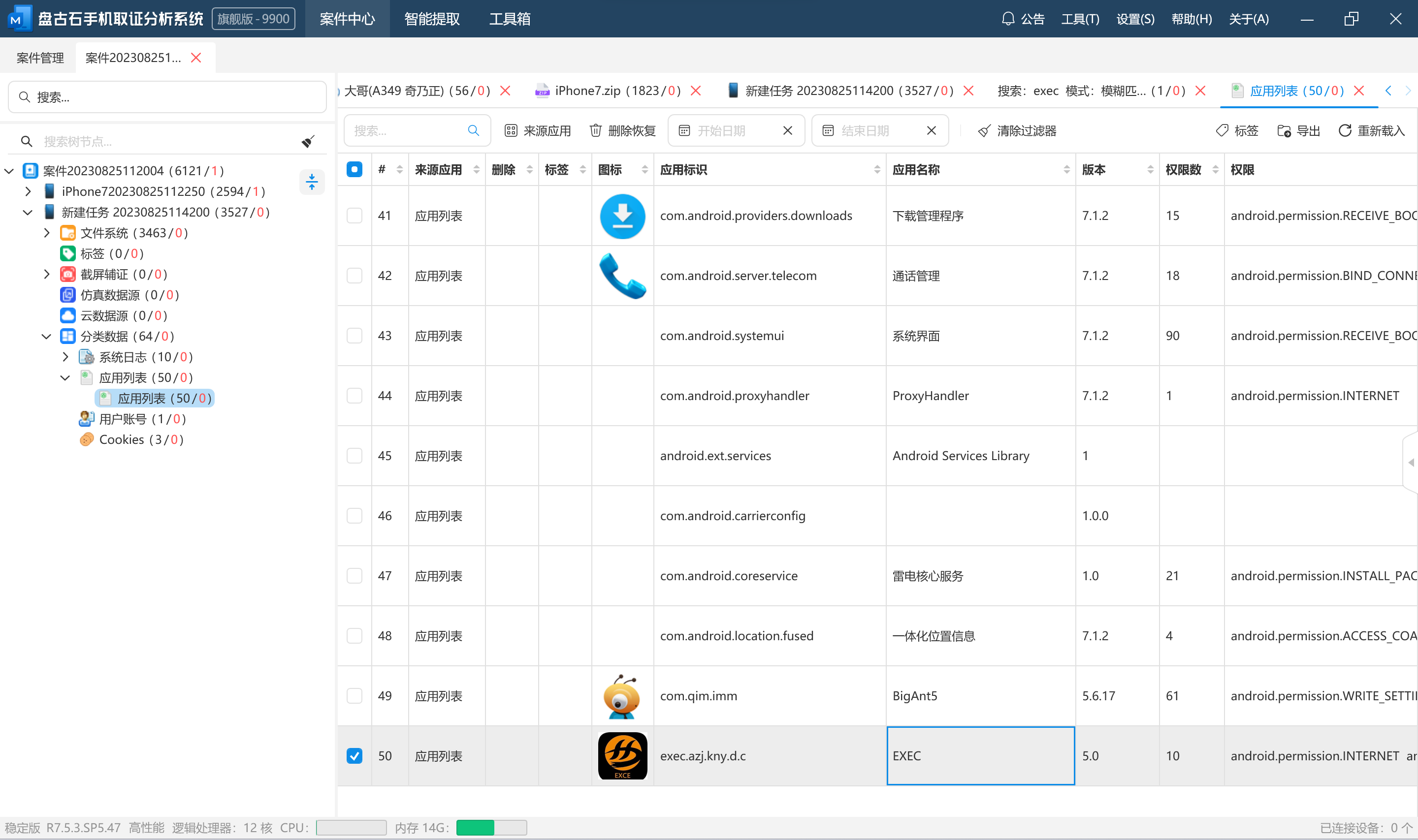

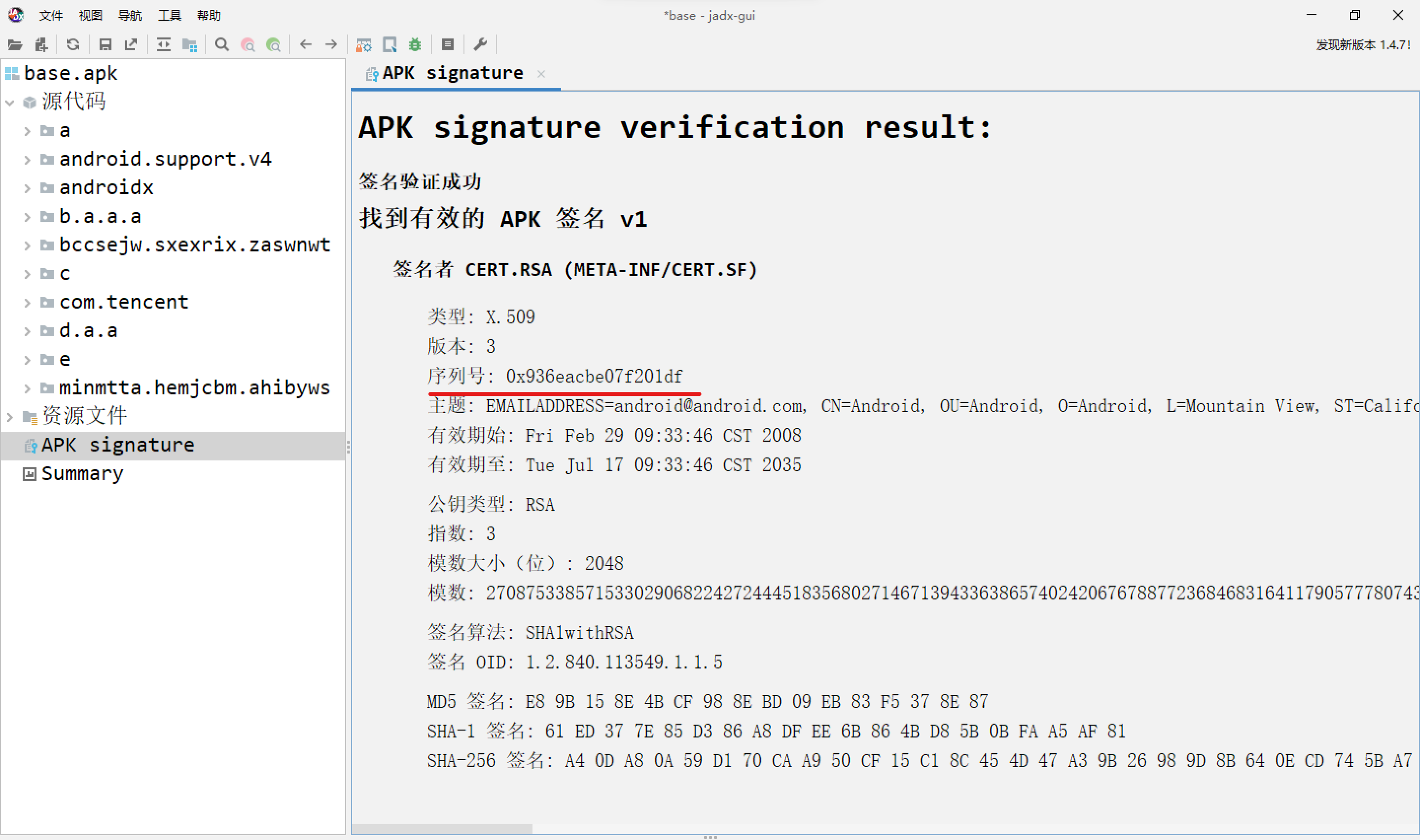

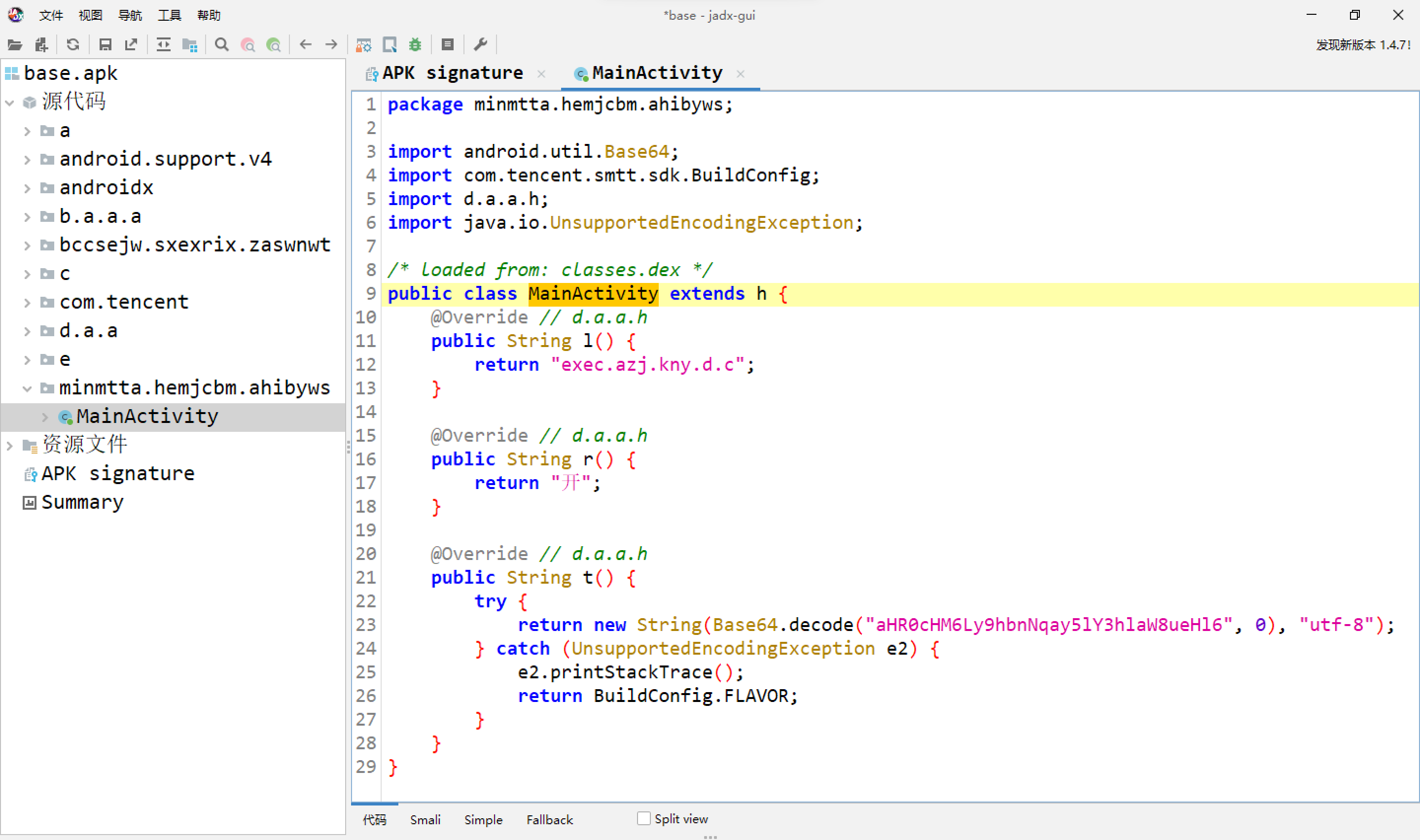

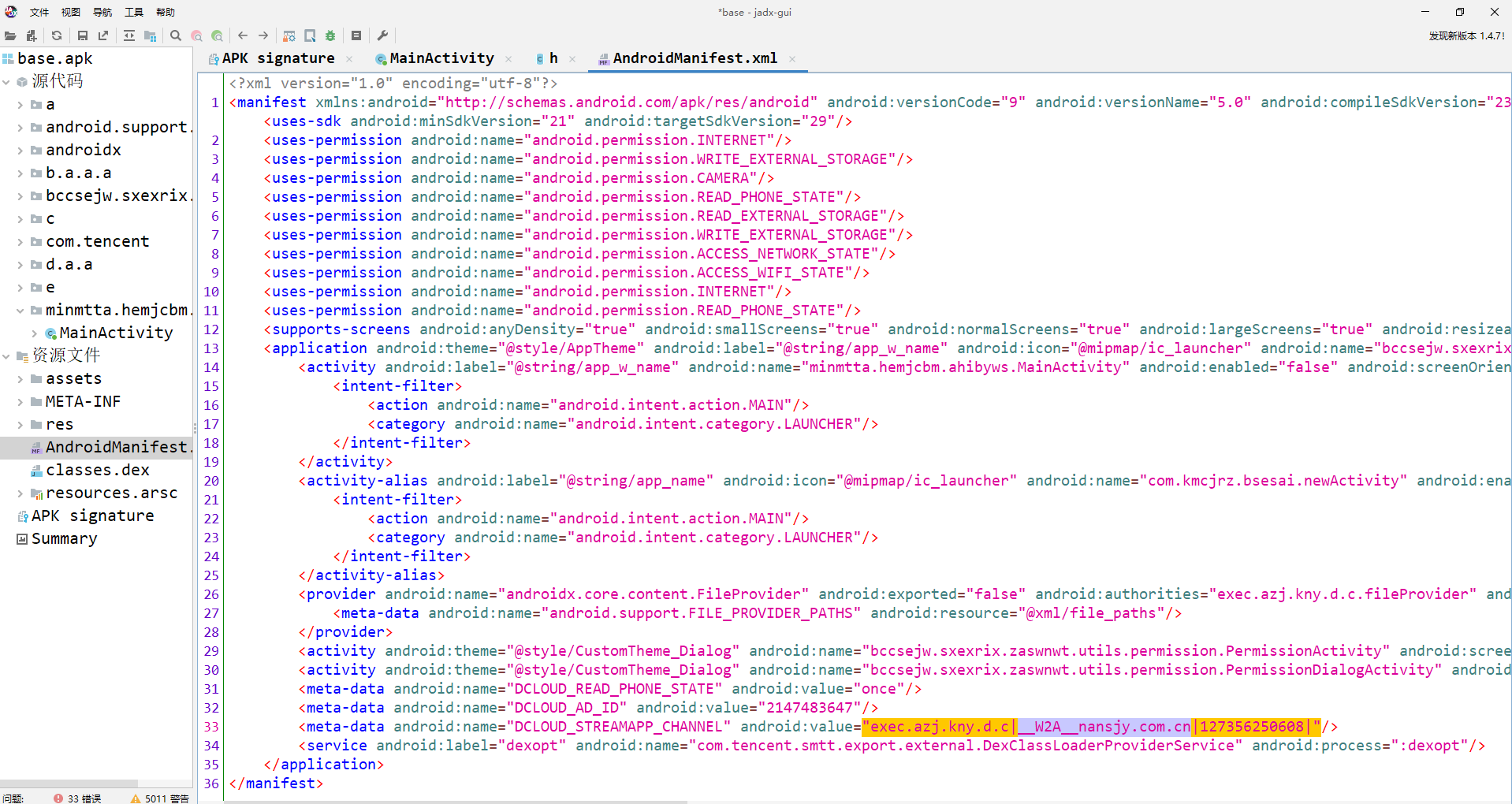

apk分析_01

受害人手机中exec的序列号是:(答案参考格式:0xadc)

1 | 0x936eacbe07f201df |

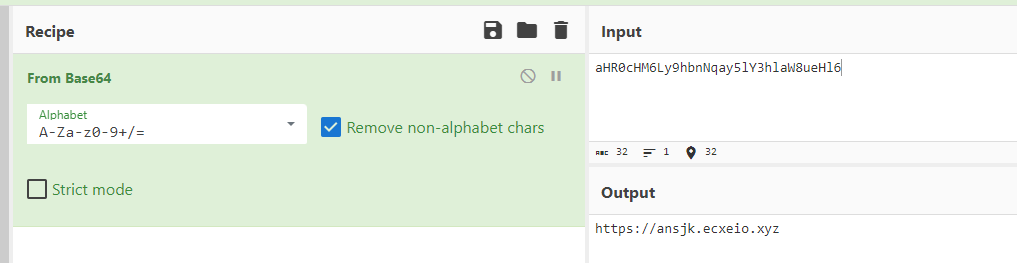

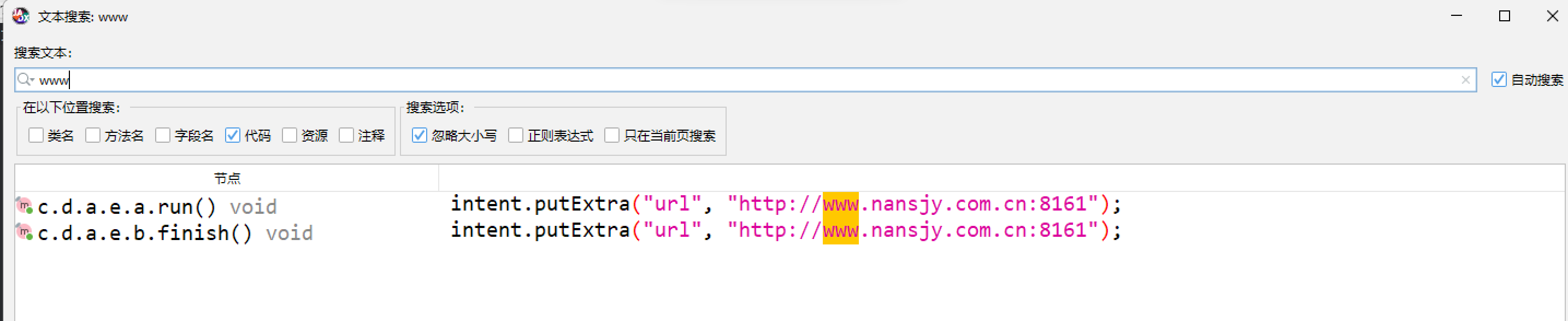

apk分析_02

受害人手机中exec关联服务器地址是:(答案参考格式:asd.as.d)

1 | ansjk.ecxeio.xyz |

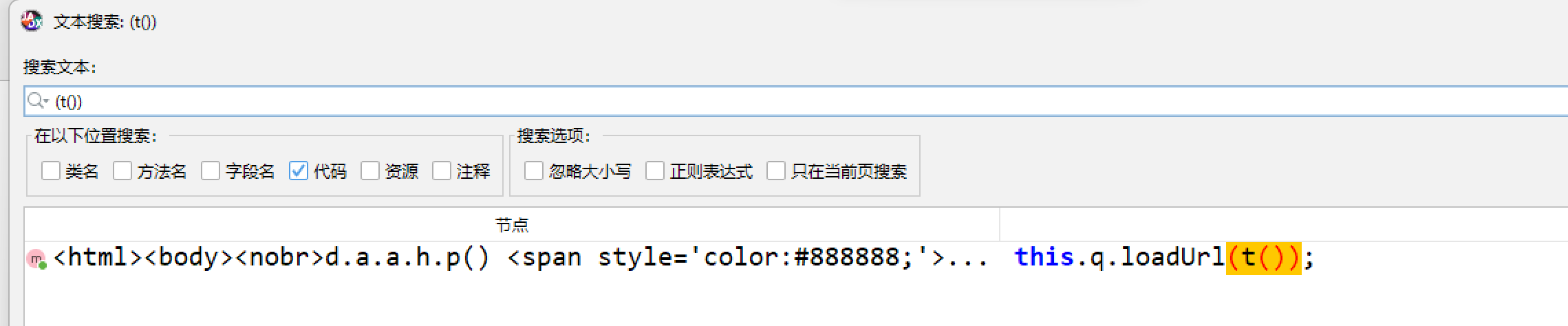

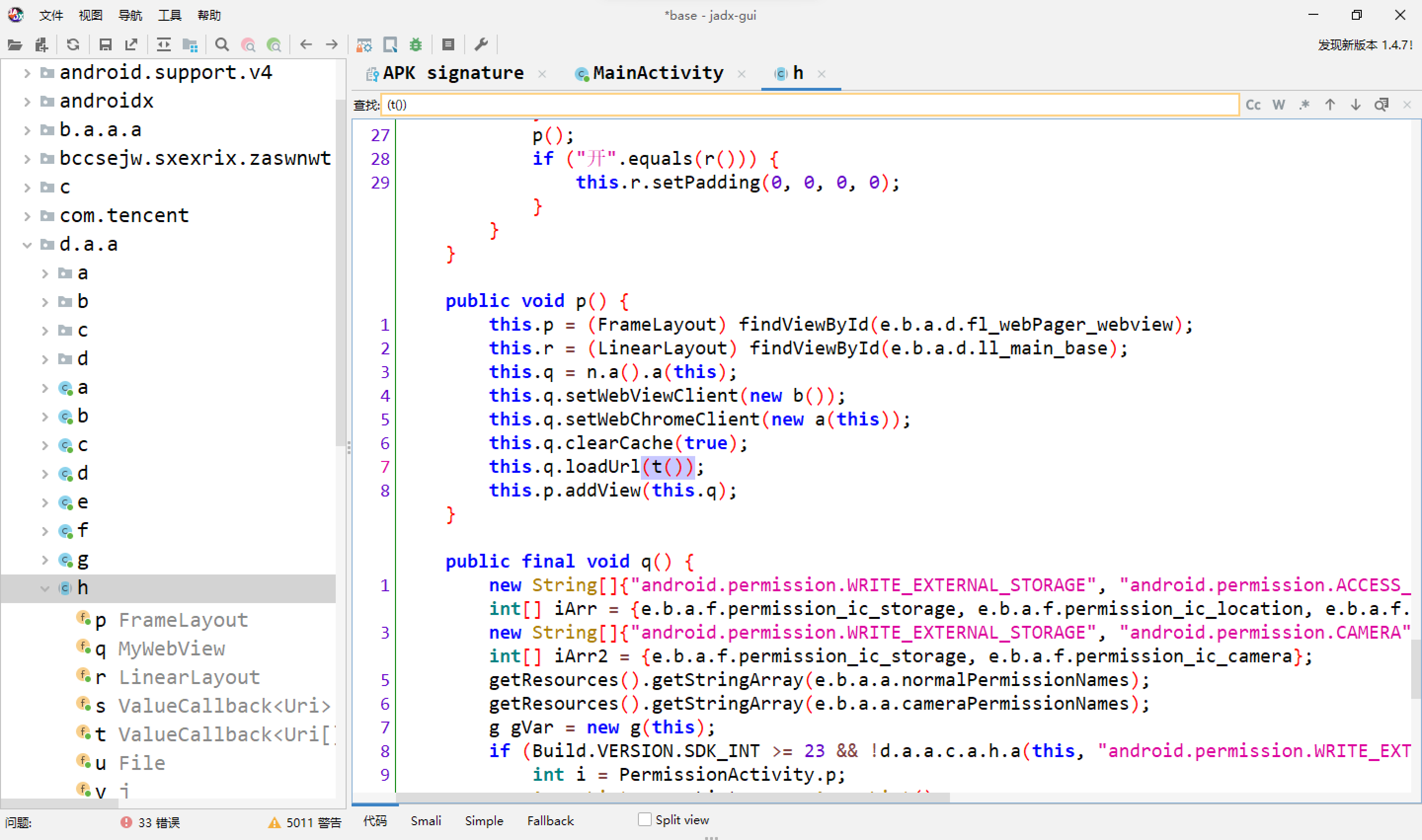

apk分析_03

受害人手机中exec加载服务器的函数是:(答案参考格式:asda)

1 | loadUrl |

apk分析_04

受害人手机中exec的打包ID是:(答案参考格式:adb.adb.cn)

1 | __W2A__nansjy.com.cn |

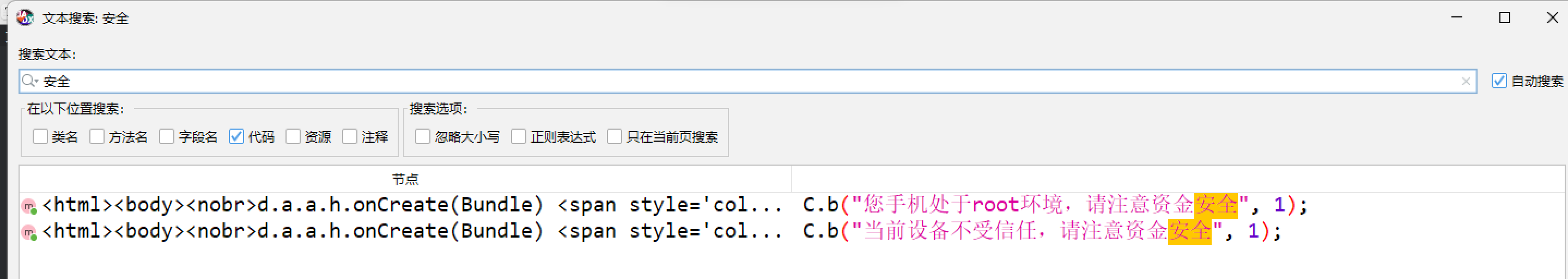

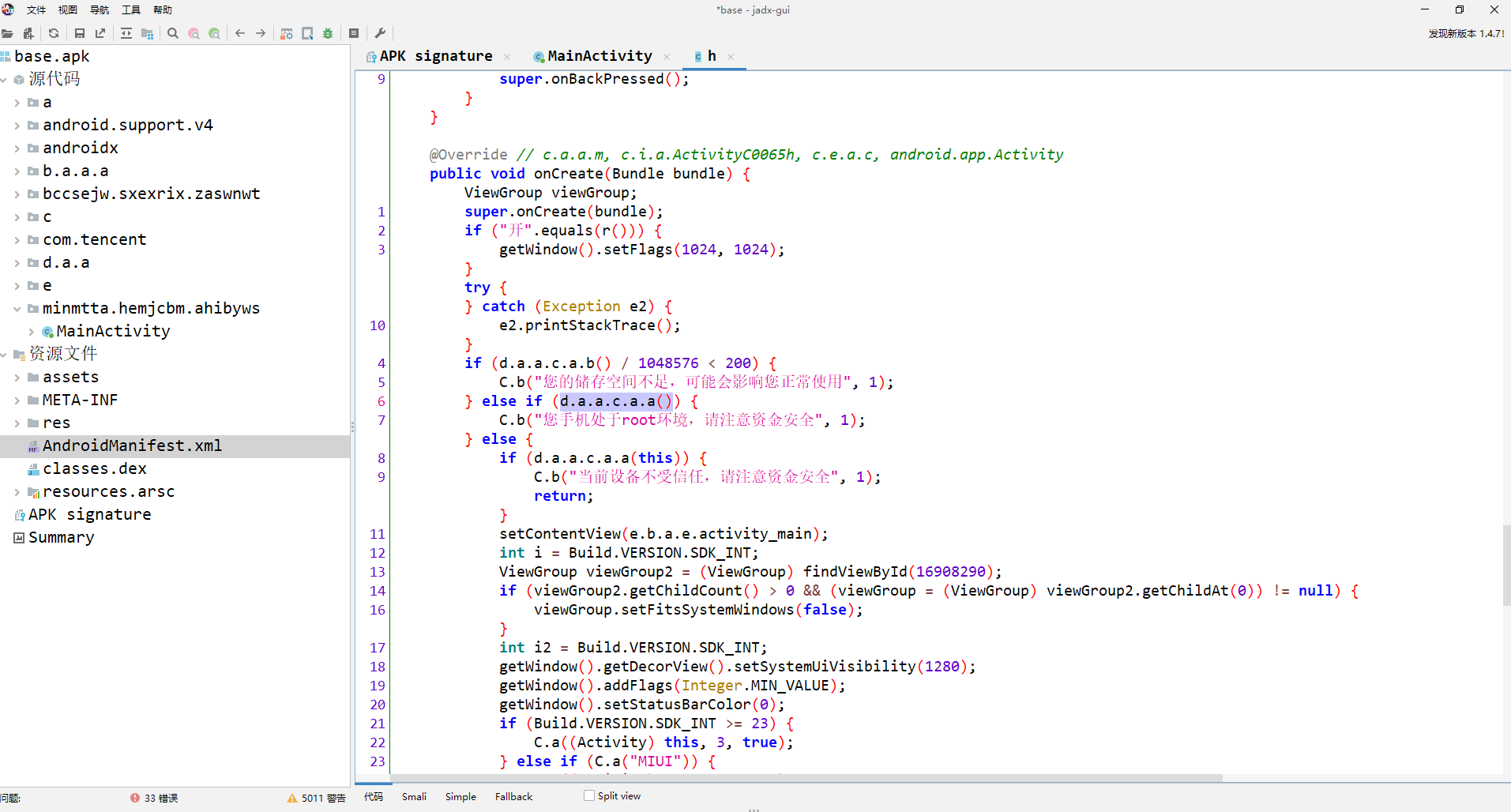

apk分析_05

受害人手机中exec的是否有安全检测行为?

1 | 是 |

apk分析_06

受害人手机中exec的检测方法的完整路径和方法名是:(答案参考格式:a.a.a())

1 | d.a.a.c.a.a() |

apk分析_07

受害人手机中exec有几个界面:(答案参考格式:2)

1 | 3 |

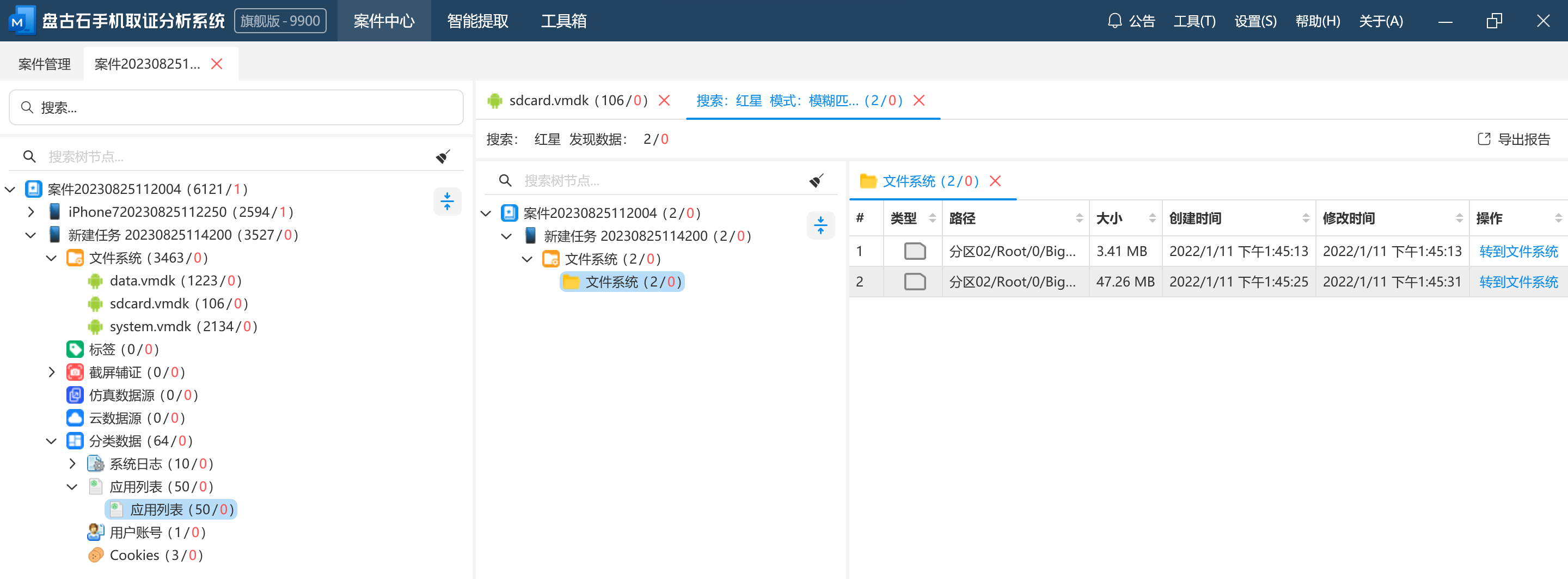

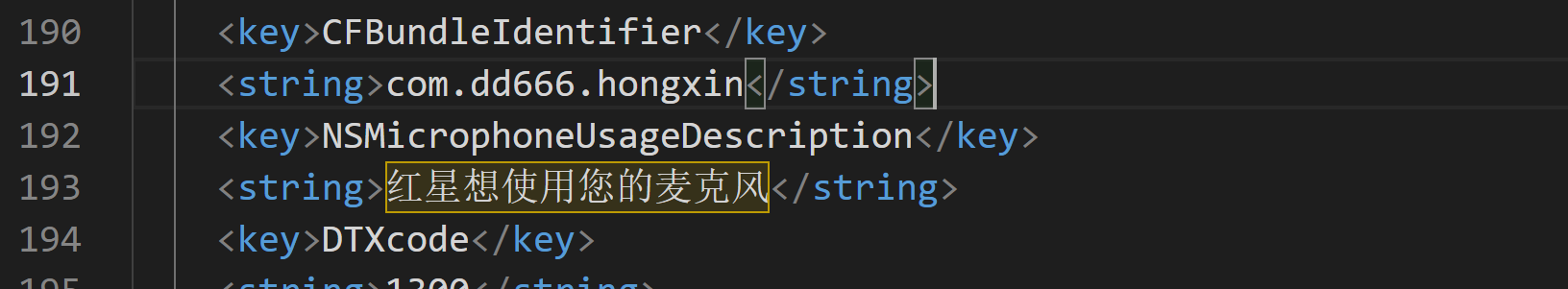

apk分析_08

受害人手机中红星IPA的包名是:(答案参考格式:a.s.d)

1 | com.dd666.hongxin |

apk分析_09

受害人手机中红星IPA的APIKEY是:(答案参考格式:asd)

1 | d395159c291c627c9d4ff9139bf8f0a700b98732 |

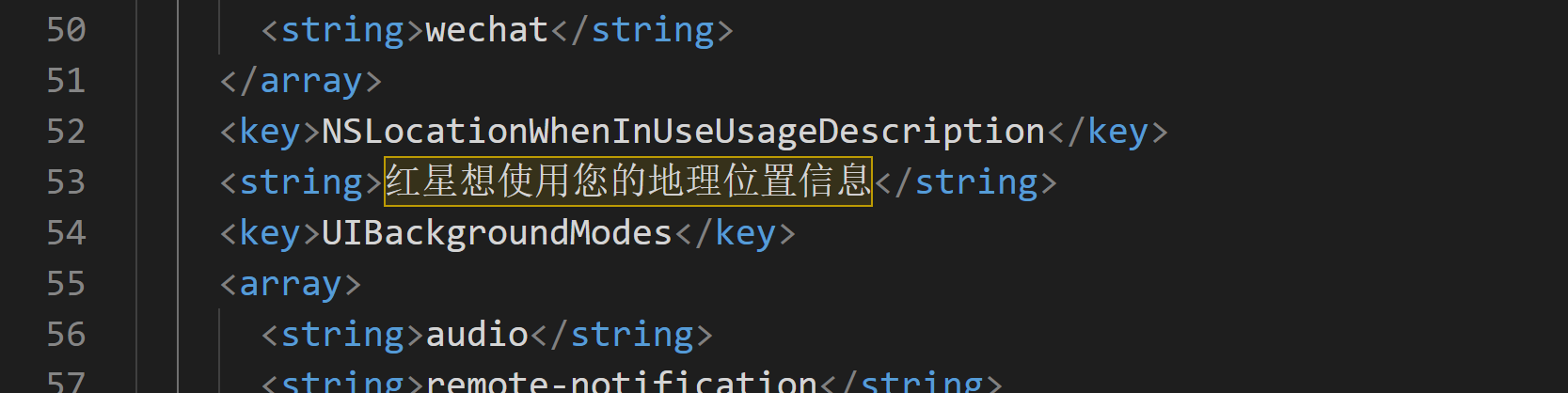

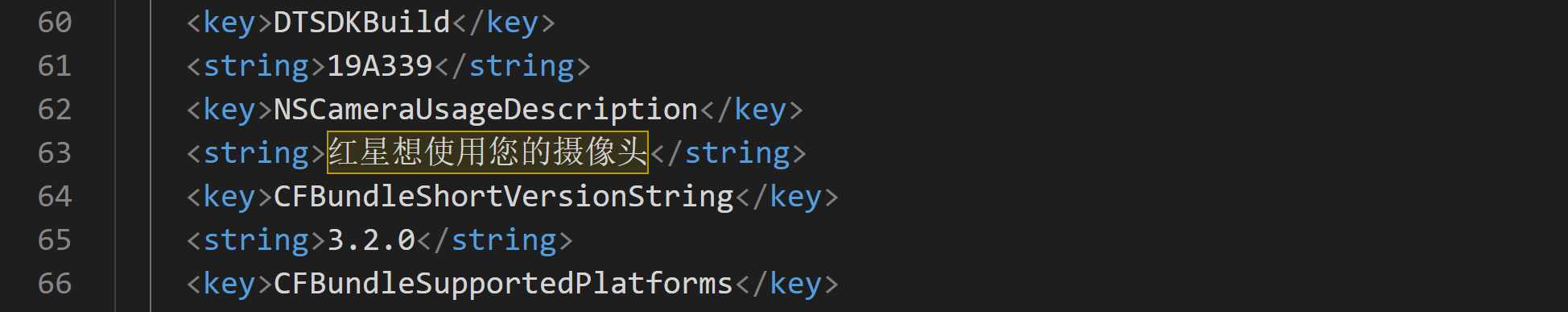

apk分析_10

受害人手机中红星IPA的权限有哪些?

1 | 相册、定位、麦克风、摄像头 |

apk分析_11

嫌疑人手机中红星APK的服务器地址是:(答案参考格式:ass.a.d:11)

1 | http://www.nansjy.com.cn:8161 |

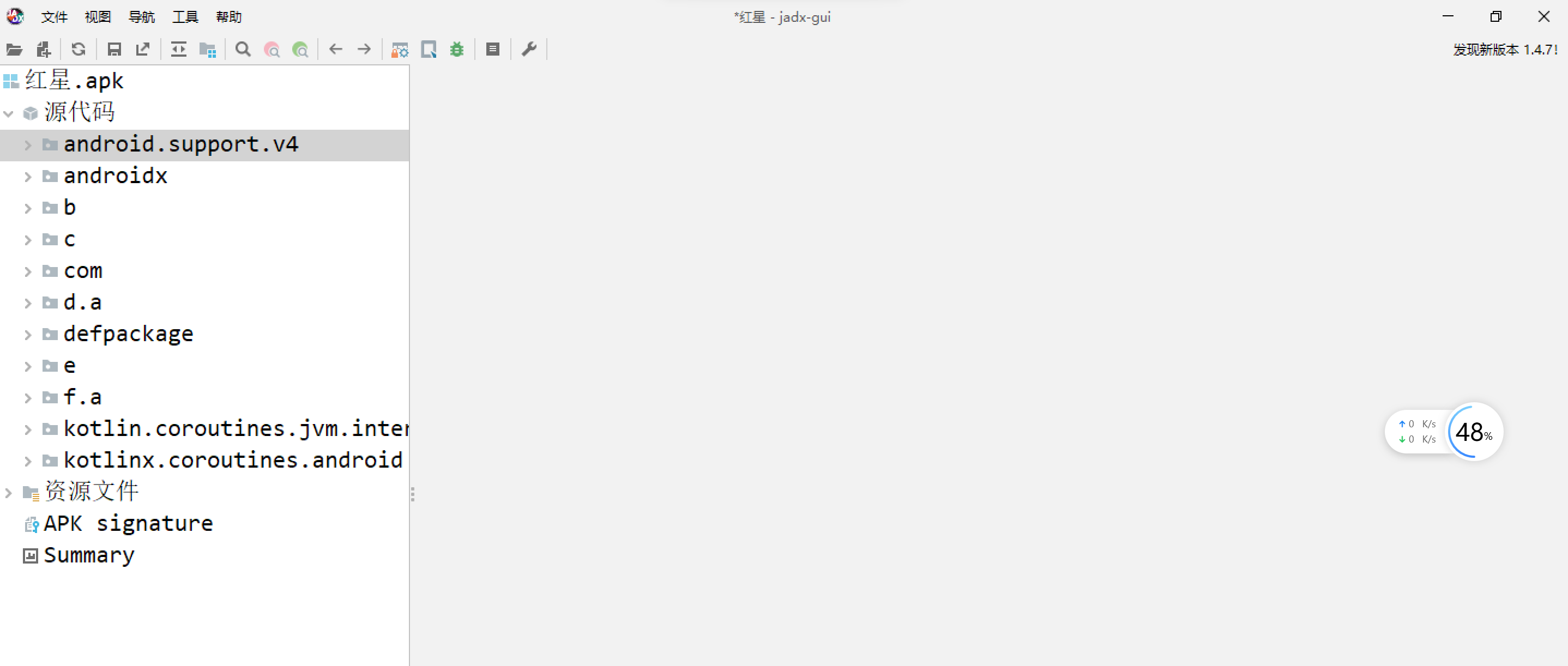

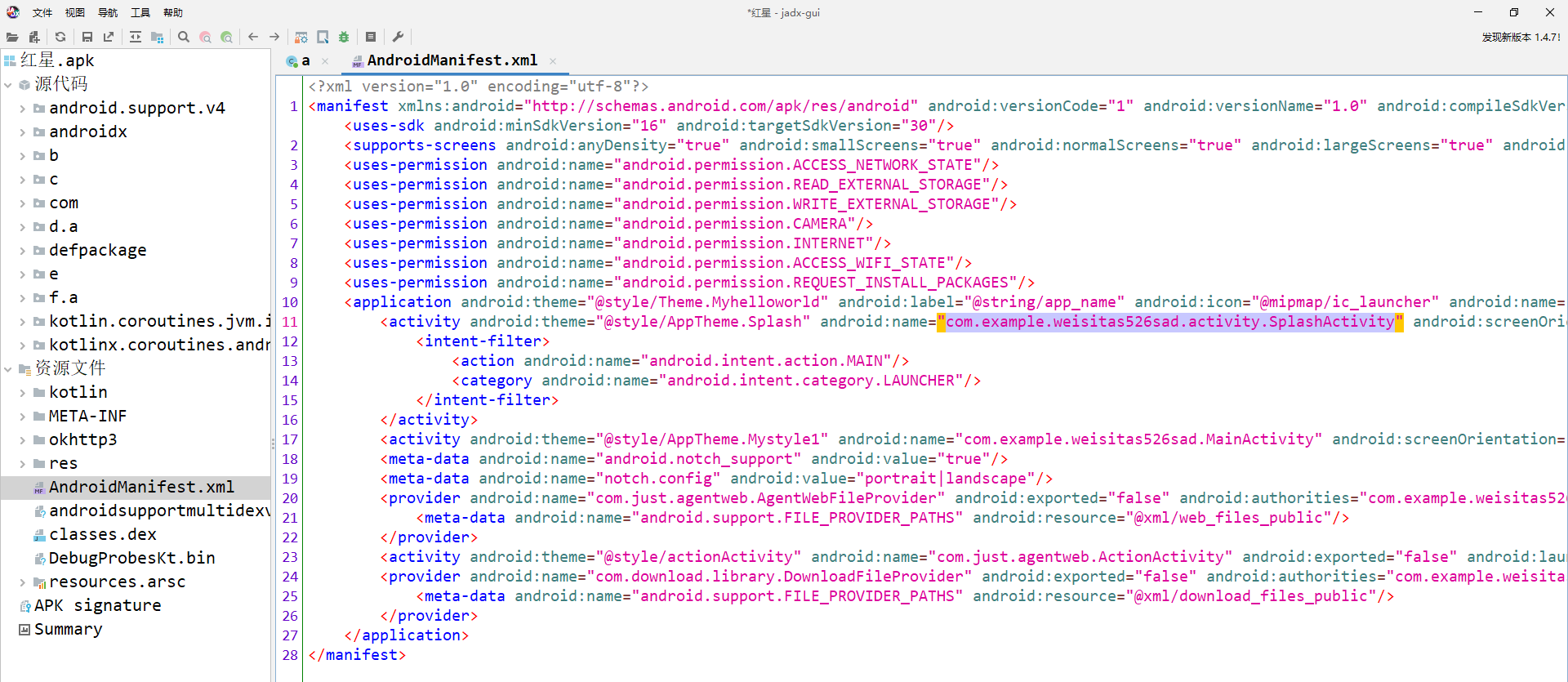

apk分析_12

嫌疑人手机中红星APK的程序入口是:(答案参考格式:a.v.b.n)

基础的查看apk程序入口的知识

1 | com.example.weisitas526sad.activity.SplashActivity |

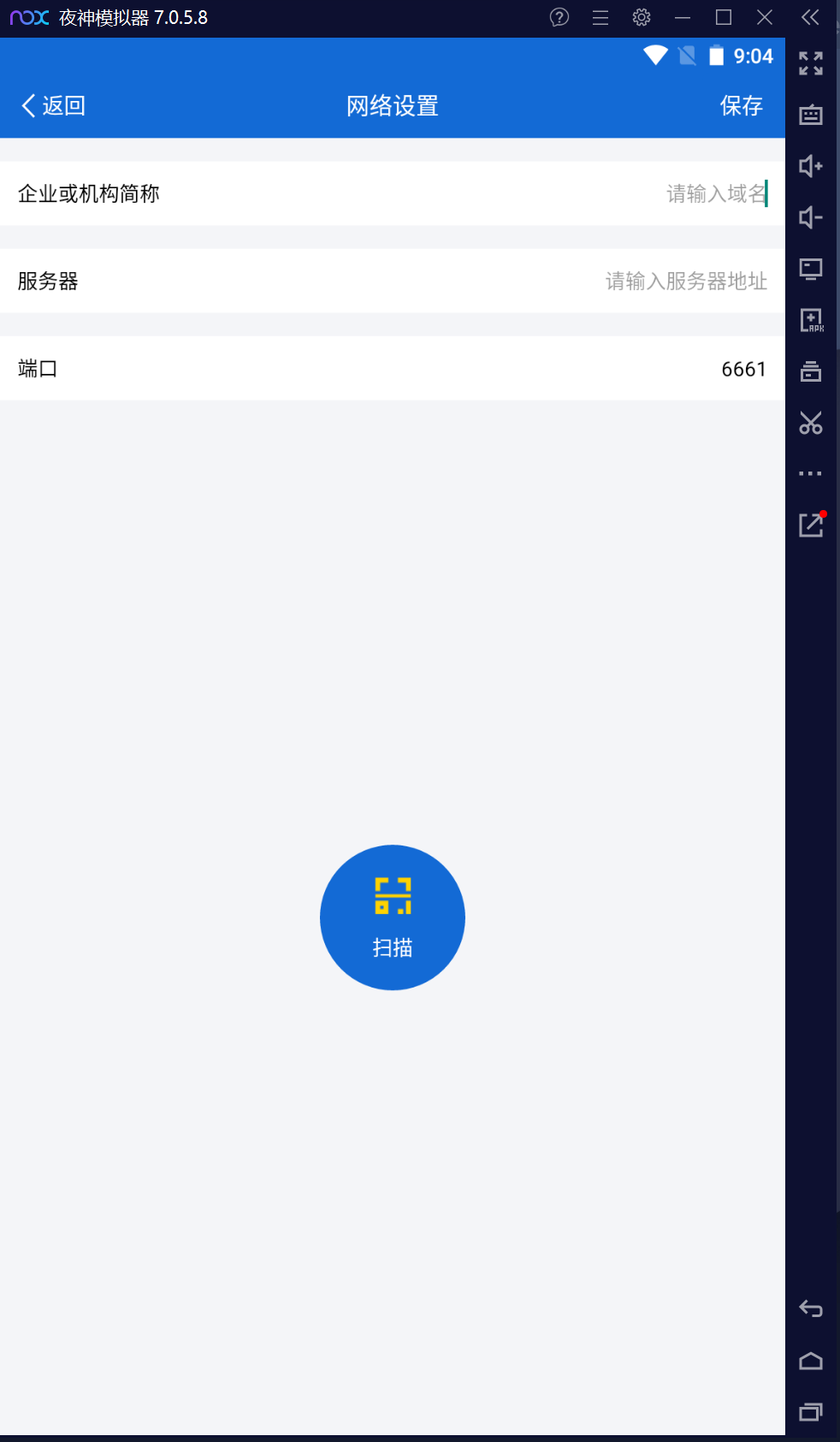

apk分析_13

嫌疑人手机中分析聊天工具,服务器的登录端口是:(答案参考格式:12)

直接把apk拖进夜神模拟器就自动安装了,点开谁便输入账号密码就看到端口了

1 | 6661 |

apk分析_14

嫌疑人手机中分析聊天工具,用户归属的机构是:(答案参考格式:太阳)

呃呃呃不会,wp都没写,就红星吧

1 | 红星 |

apk分析_15

结合手机流量分析聊天工具的登录账号和密码是:(答案参考格式:1212311/12312asd)

第七届”蓝帽杯“初赛 WriteUp取证题目writeup

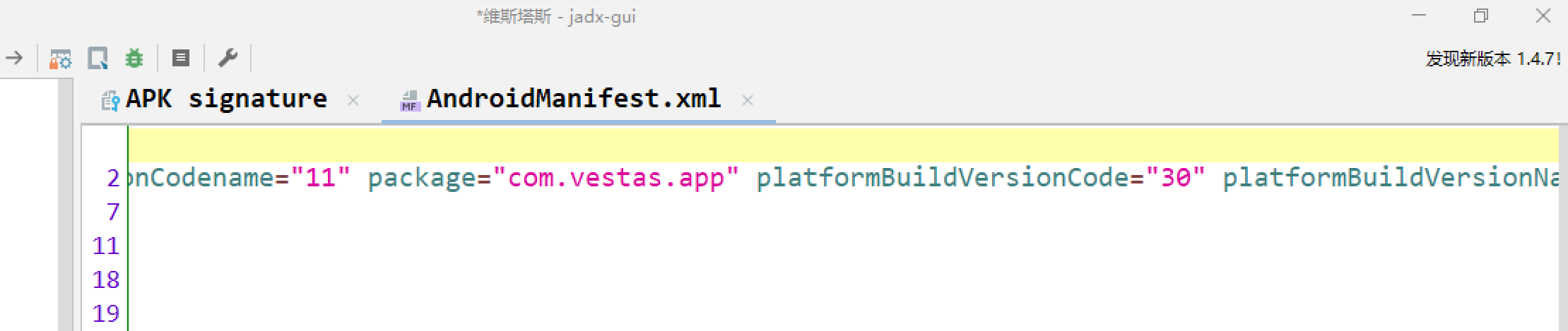

1 | C:\Users\27969>certutil -hashfile E:\05cache\03baidu\蓝帽杯初赛\bluehatcup2023 MD5 |

1 | 取证检材容器密码:Hpp^V@FQ6bdWYKMjX=gUPG#hHxw!j@M9 |

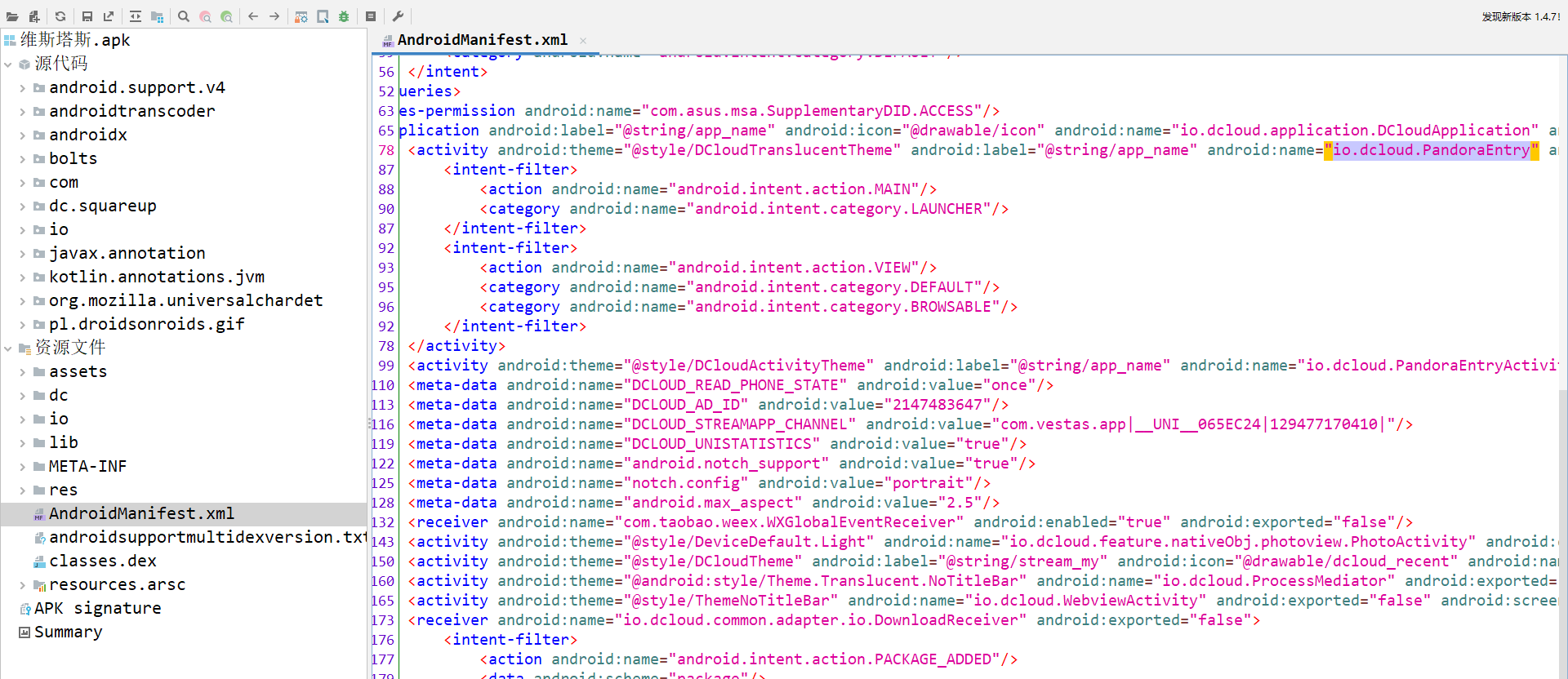

【APK取证】涉案apk的包名是?[答题格式:com.baid.ccs]

1 | com.vetas.app |

【APK取证】涉案apk的签名序列号是?[答题格式:0x93829bd]

1 | 0x563b45ca |

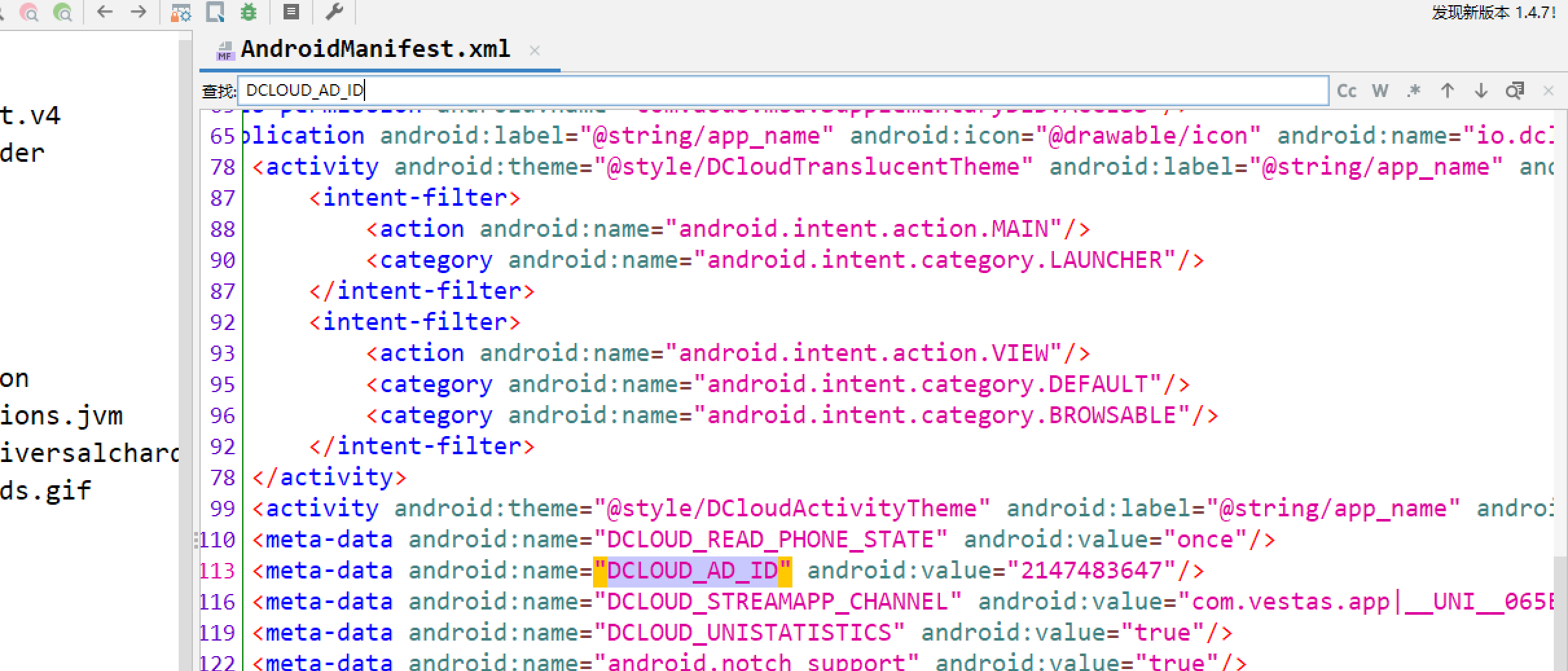

【APK取证】涉案apk中DCLOUD_AD_ID的值是?[答题格式:2354642]

1 | 2147483647 |

【APK取证】涉案apk的主入口是?[答题格式:com.bai.cc.initactivity]

1 | io.dcloud.PandoraEntry |

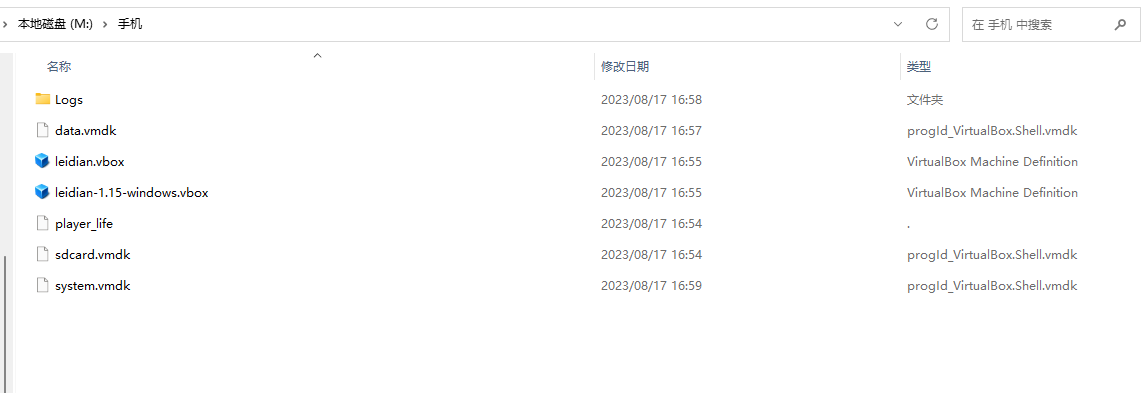

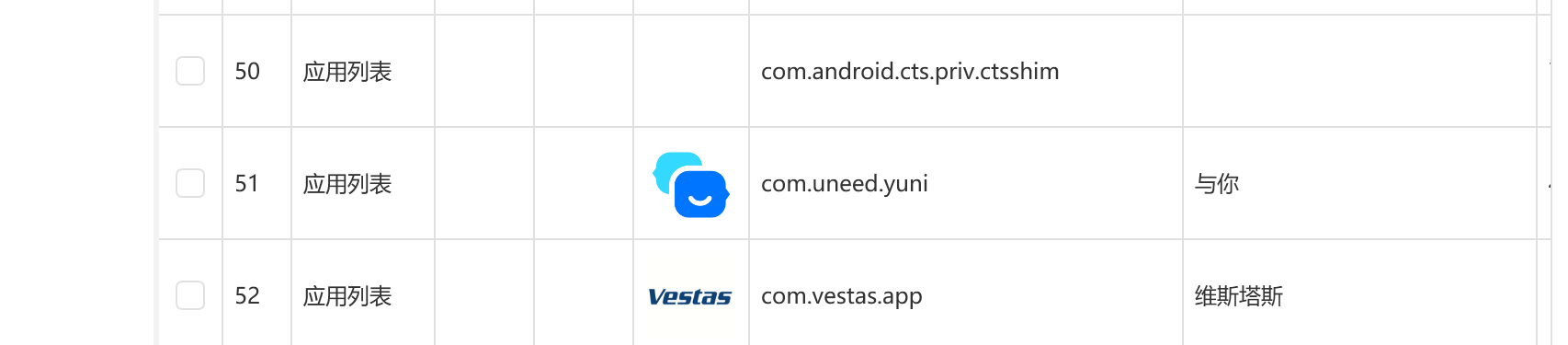

【手机取证】该镜像是用的什么模拟器?[答题格式:天天模拟器]

1 | 雷电模拟器 |

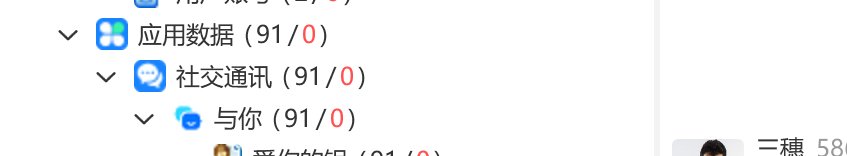

【手机取证】该镜像中用的聊天软件名称是什么?[答题格式:微信]

1 | 与你 |

【手机取证】聊天软件的包名是?[答题格式:com.baidu.ces]

1 | com.uneed.yuni |

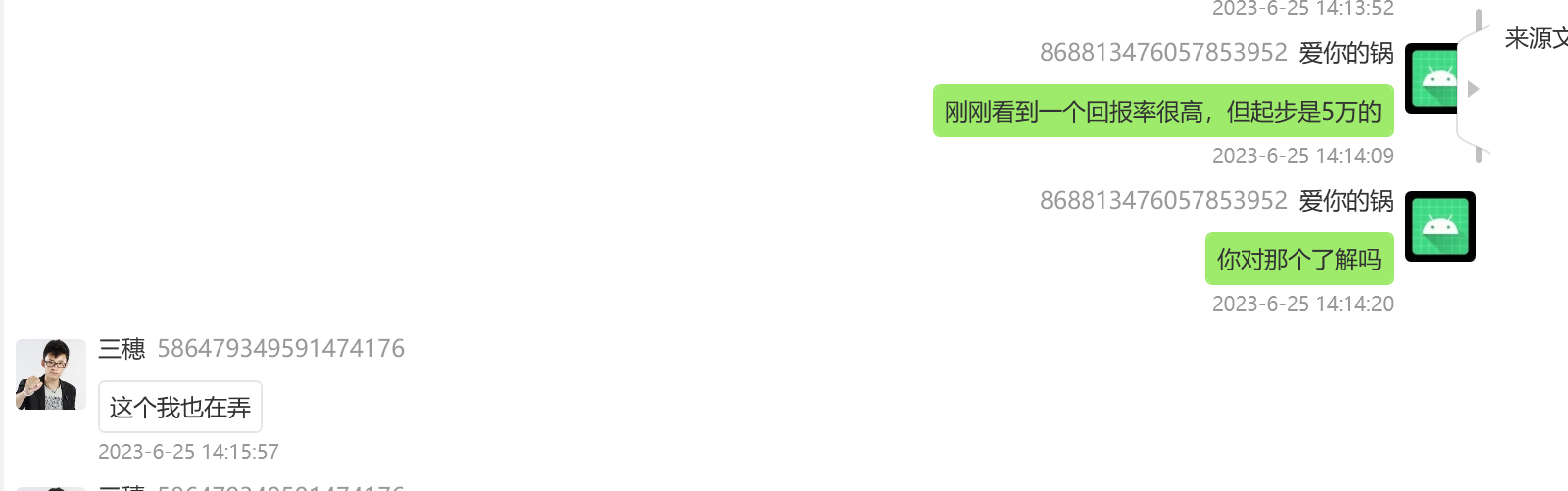

【手机取证】投资理财产品中,受害人最后投资的产品最低要求投资多少钱?[答题格式:1万]

1 | 5万 |

【手机取证】受害人是经过谁介绍认识王哥?[答题格式:董慧]

1 | 华哥 |

【计算机取证】请给出计算机镜像pc.e01的SHA-1值?[答案格式:字母小写]

1 | 23f861b2e9c5ce9135afc520cbd849677522f54c |

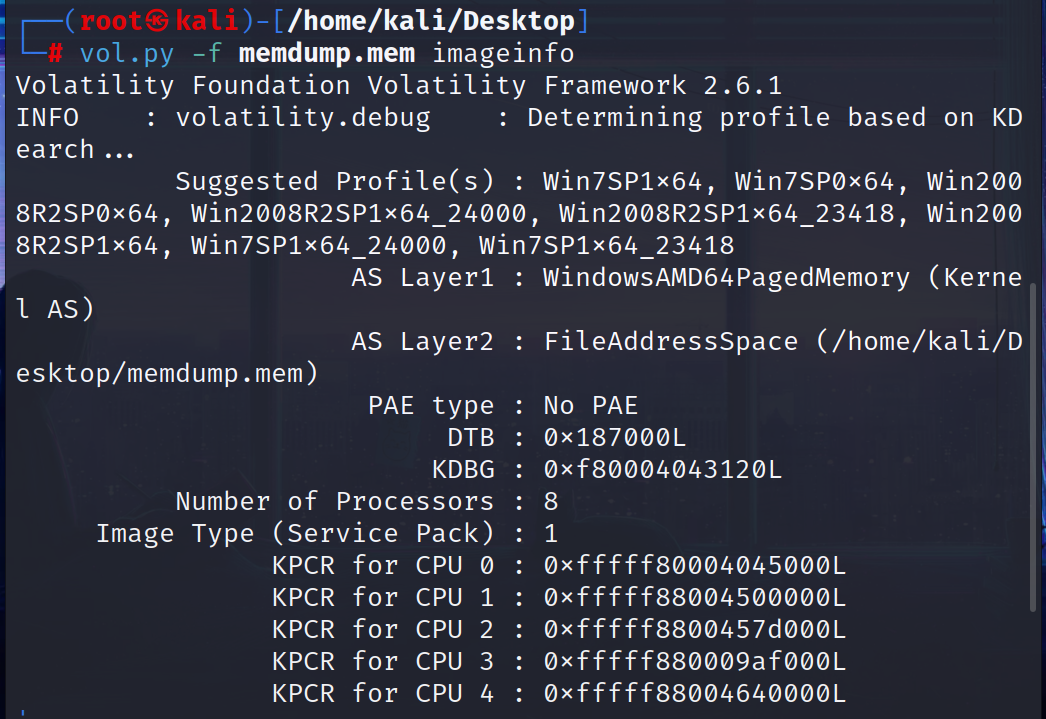

【内存取证】请给出计算机内存创建北京时间?[答案格式:2000-01-11 00:00:00]

1 | vol.py -f memdump.mem imageinfo |

1 | Volatility Foundation Volatility Framework 2.6.1 |

1 | 2023-06-21 01:02:27 |

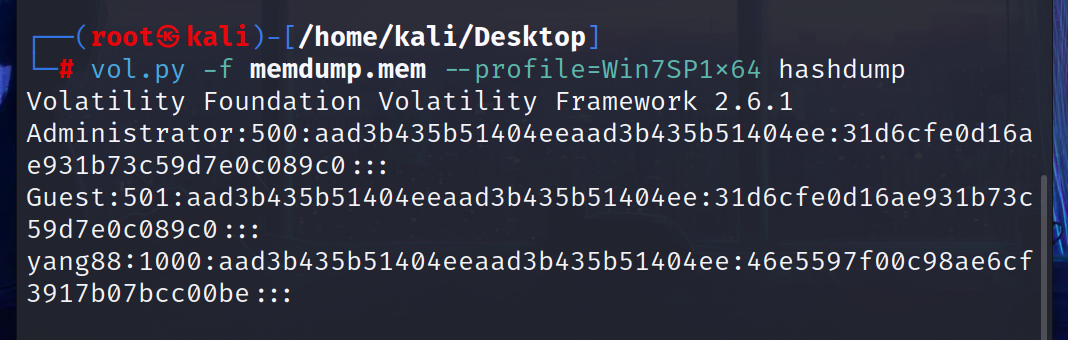

【内存取证】请给出用户yang88的LMHASH值?[答案格式:字母小写]

1 | vol.py -f memdump.mem --profile=Win7SP1x64 hashdump |

1 | Volatility Foundation Volatility Framework 2.6.1 |

1 | aad3b435b51404eeaad3b435b51404ee |

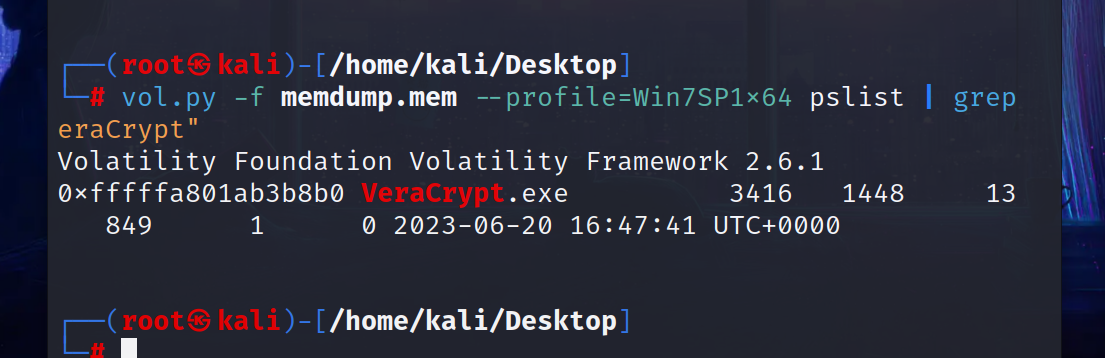

【内存取证】请给出“VeraCrypt”最后一次执行的北京时间?[答案格式:2000-01-11 00:00:00]

1 | vol.py -f memdump.mem --profile=Win7SP1x64 pslist | grep "VeraCrypt" |

1 | Volatility Foundation Volatility Framework 2.6.1 |

1 | 2023-06-21 00:47:41 |

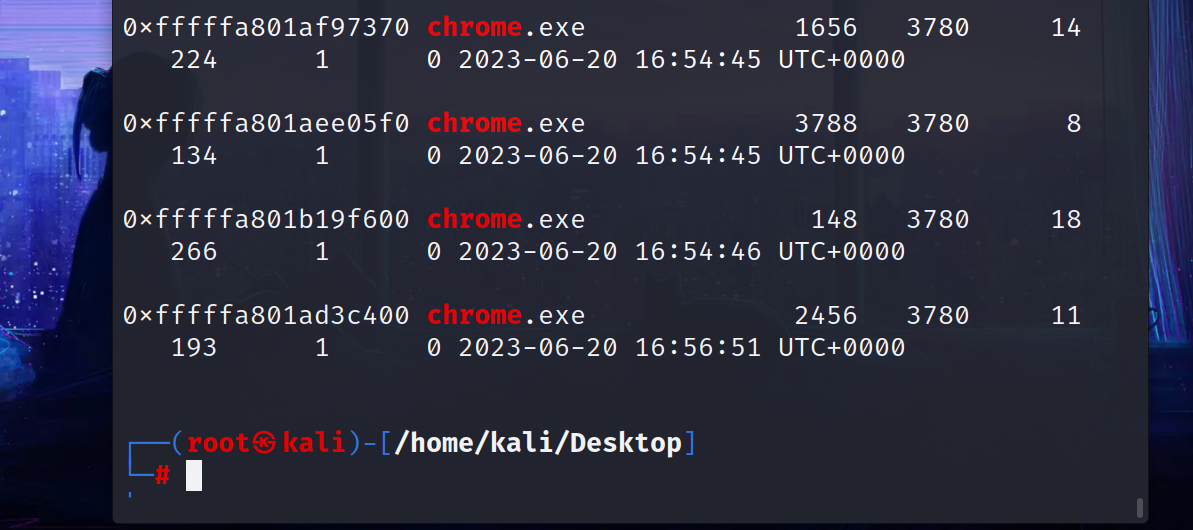

【内存取证】请给出用户最后一次访问chrome浏览器的进程PID?[答案格式:1234]

1 | vol.py -f memdump.mem --profile=Win7SP1x64 pslist | grep "chrome" |

1 | Volatility Foundation Volatility Framework 2.6.1 |

1 | 2456 |

第七届”蓝帽杯“半决赛 WriteUp取证题目writeup

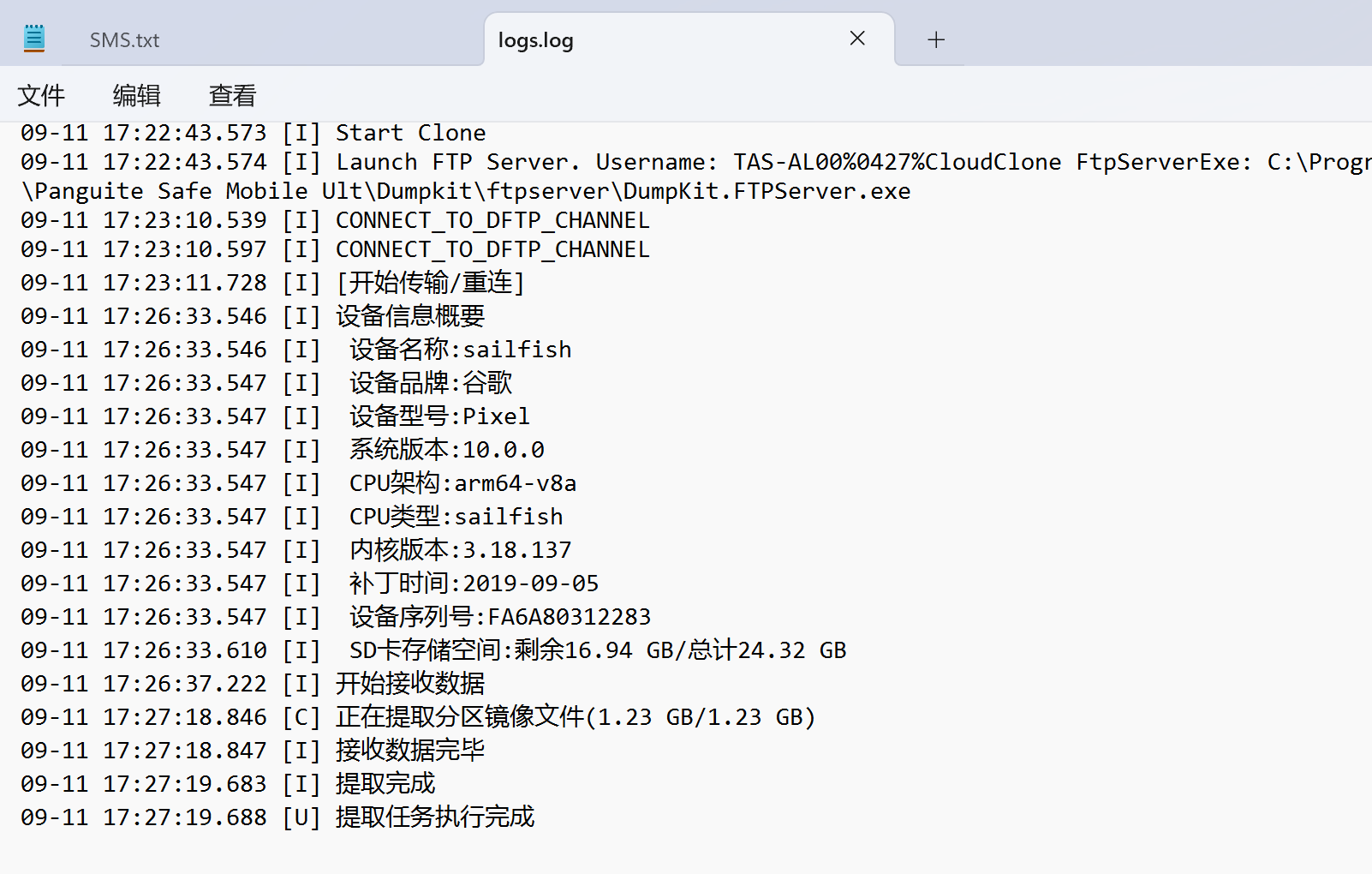

检材数据开始提取是今年什么时候?(答案格式:04-12 13:26)

1 | 09-11 17:21 |

嫌疑人手机SD卡存储空间一共多少GB?(答案格式: 22.5)

1 | 24.32 |

嫌疑人手机设备名称是?(答案格式:adfer)

1 | sailfish |

嫌疑人手机IMEI是?(答案格式:3843487568726387)

1 | 352531082716257 |

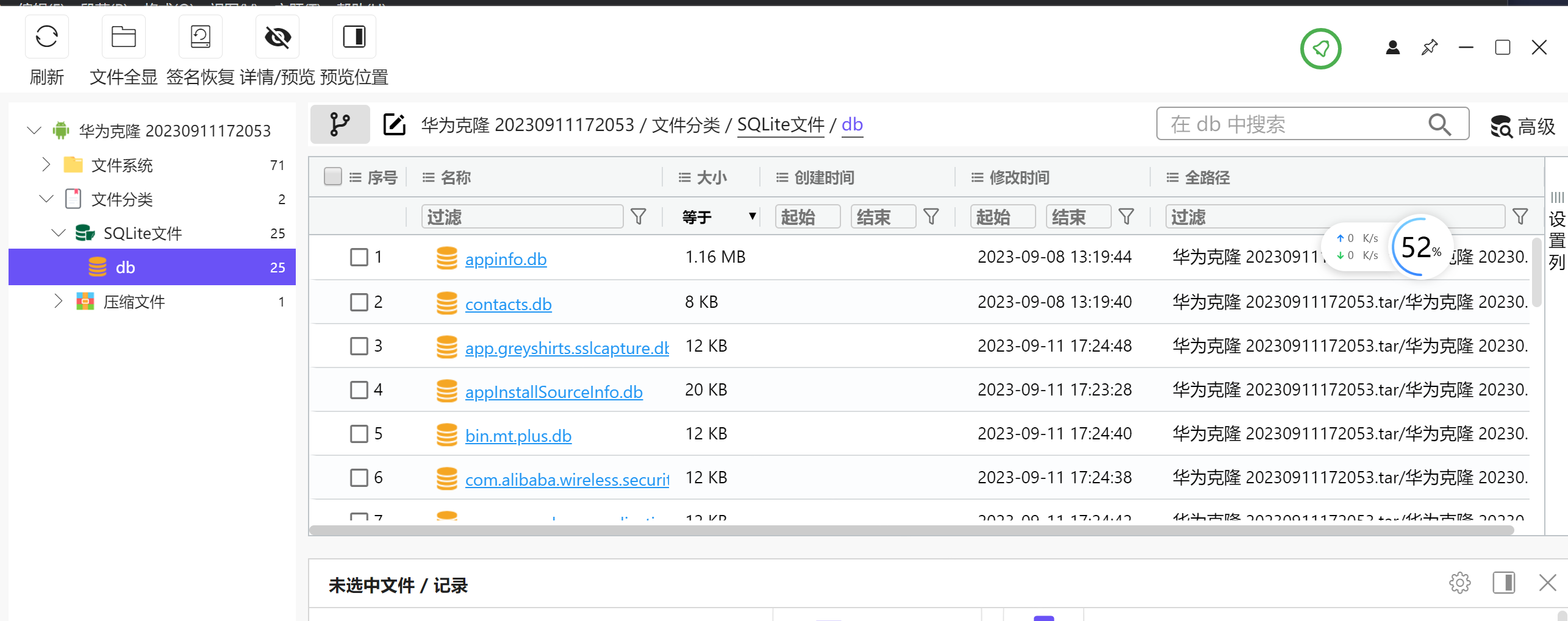

嫌疑人手机通讯录数据存放在那个数据库文件中?(答案格式:call.db)

1 | contacts.db |

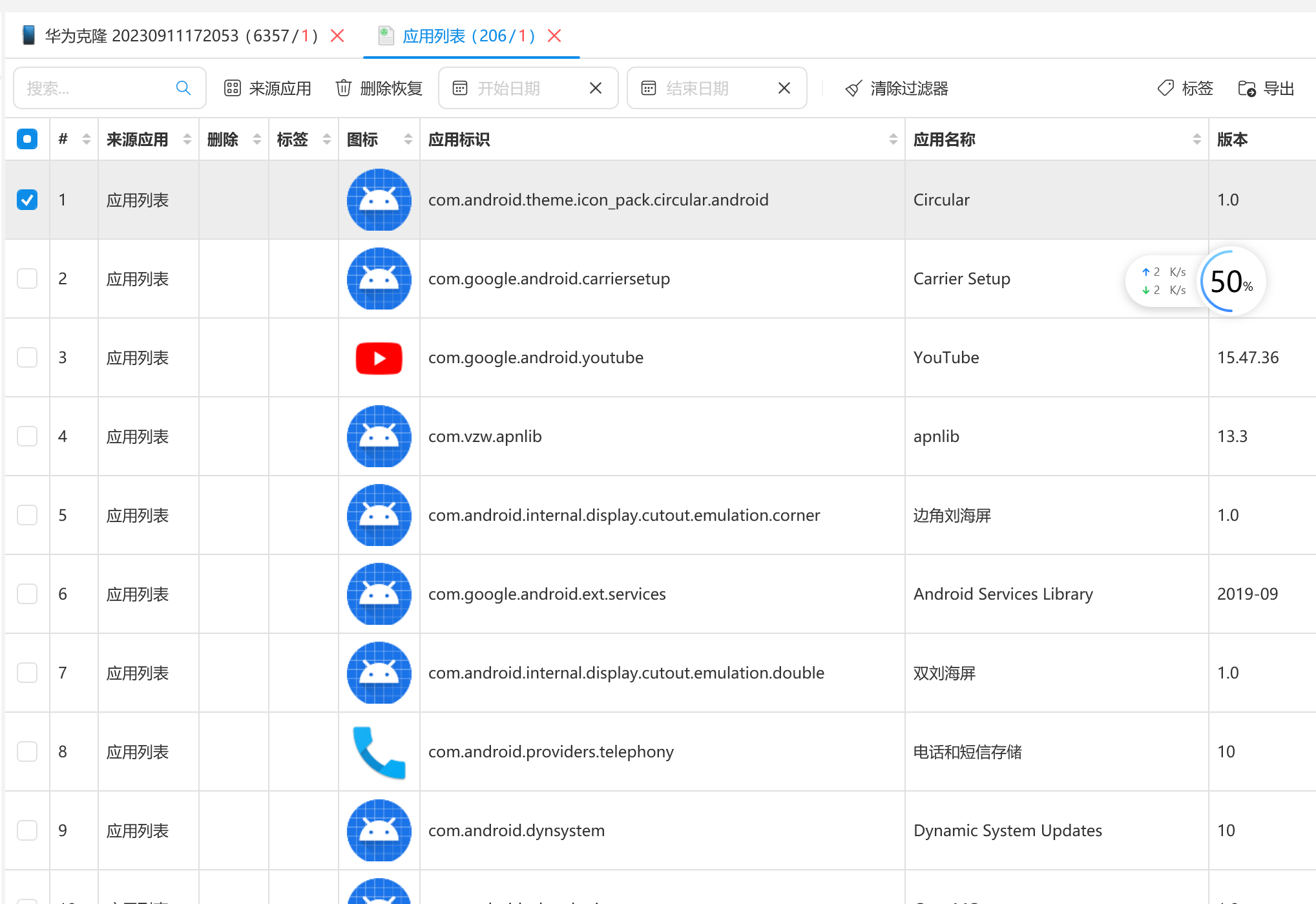

嫌疑人手机一共使用过多少个应用?(答案格式:22)

1 | 206 |

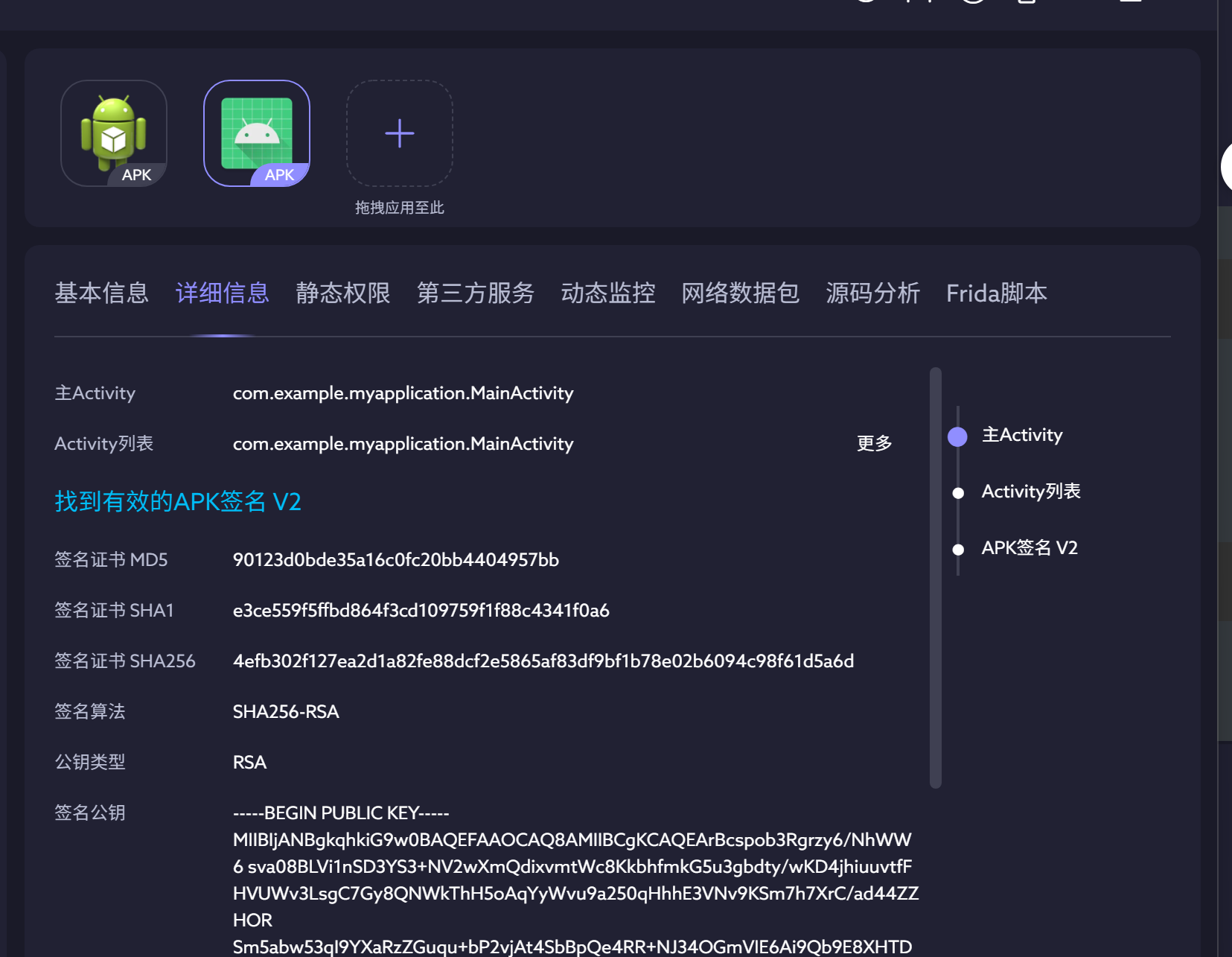

测试apk的包名是?(答案格式:con.tencent.com)

1 | com.example.myapplication |

测试apk的签名算法是?(答案格式:AES250)【最后写错了】

1 | SHA256-RSA |

测试apk的主入口是?(答案格式:com.tmp.mainactivity)

1 | com.example.myapplication.MainActivity |

测试apk一共申请了几个权限?(答案格式:7)

1 | 3 |

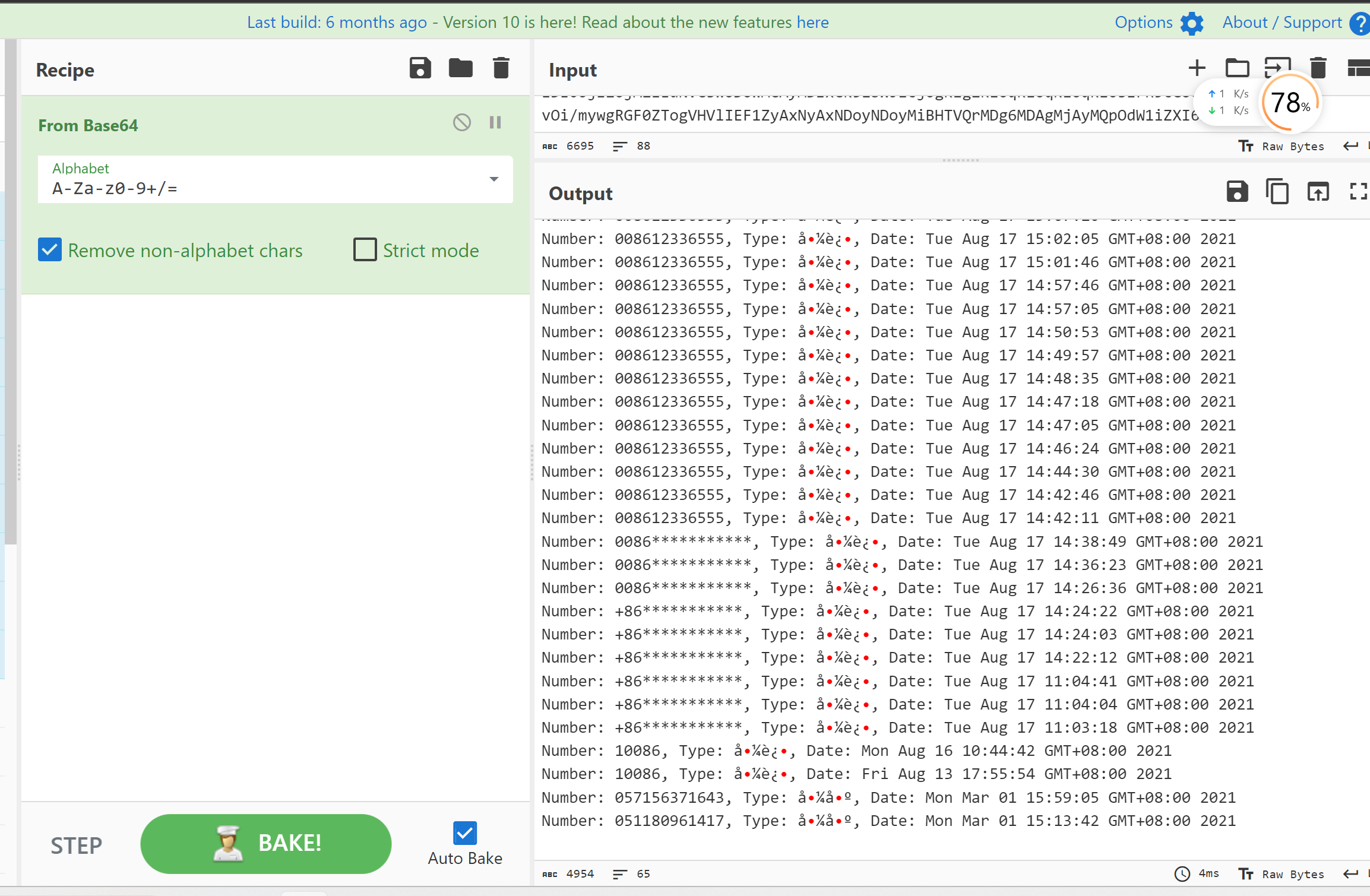

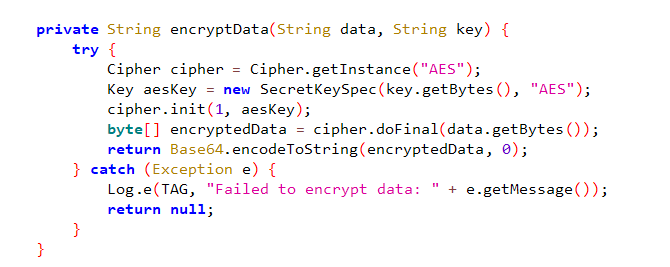

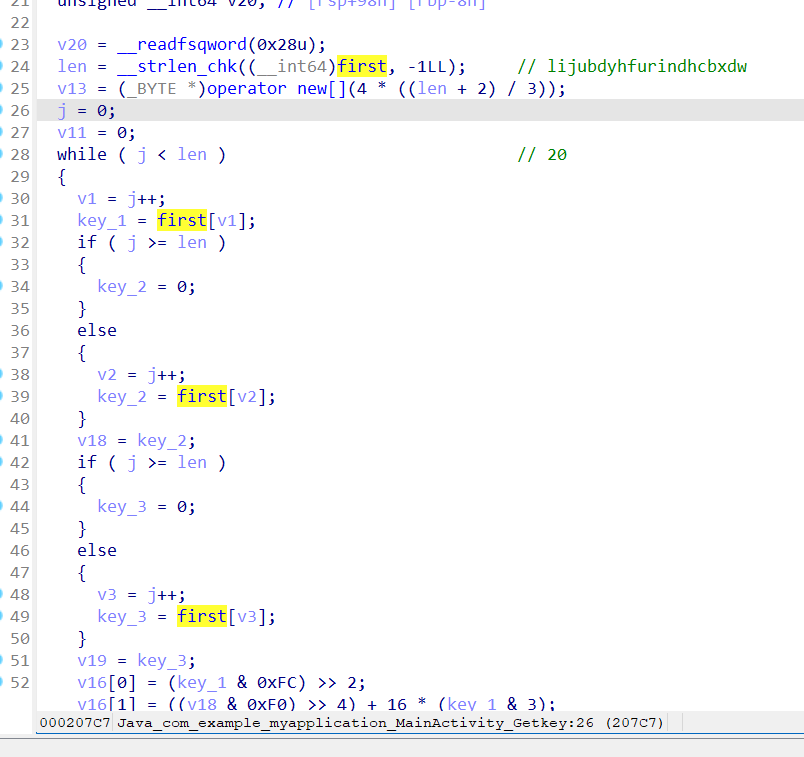

测试apk对Calllog.txt文件内的数据进行了什么加密?(答案格式:DES)【最后写错了】

1 | Base64 |

10086对嫌疑人拨打过几次电话?(答案格式:5)

1 | 2 |

测试apk对短信记录进行了几次加密?(答案格式:5)

1 | 2 |

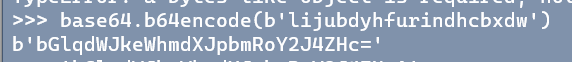

测试apk对短信记录进行加密的秘钥是?(答案格式:slkdjlfslskdnln)

1 | bGlqdWJkeWhmdXJp |

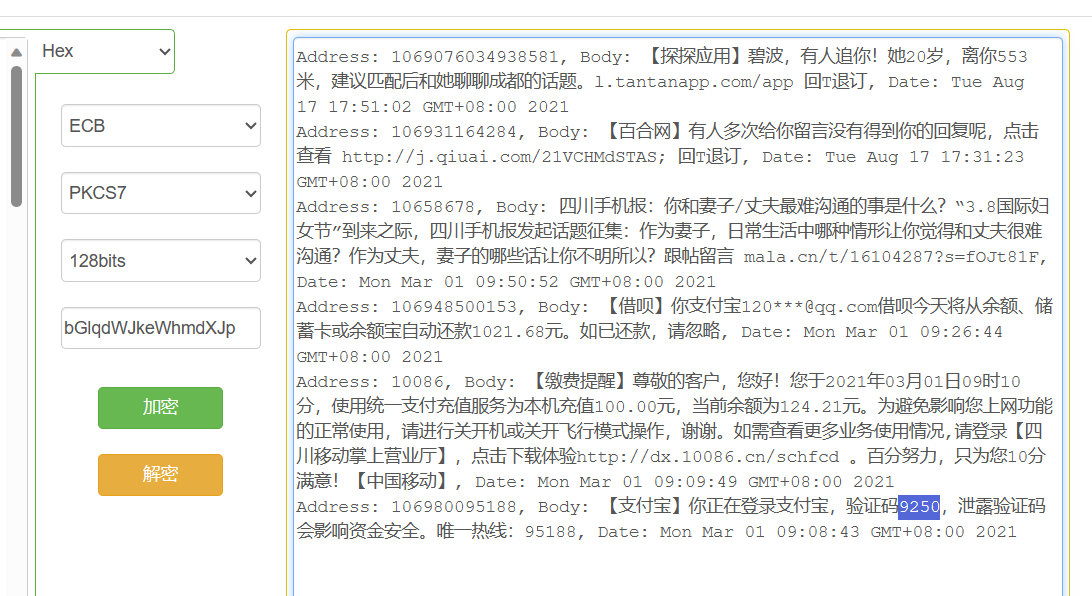

嫌疑人在2021年登录支付宝的验证码是?(答案格式:3464)

1 | 9250 |